Azure Application Gatewayの基本(概要、リソース構成、作成手順)

Azure Application Gateway(Application Gateway)の概要、リソースの構成要素の説明、およびリソース作成手順についてのまとめです。

リスナー、バックエンドプール、バックエンド設定、ルールといったApplication Gatewayを構成する要素について紹介しています。

Application Gatewayに関連して必要となる、NSG(ネットワークセキュリティグループ)やサブネットの要件についても紹介しています。

インターネットからのHTTPアクセスを受信し、バックエンドのWebサーバー(仮想サーバー)へ転送する場合を例にリソース作成手順を確認しています。

※本記事内では、一部を除きAzure Application Gateway(アプリケーションゲートウェイ)をApplication Gatewayと表記しています。

※本記事内では、一部を除きAzure Load Balancer(ロードバランサー)をLoad Balancerと表記しています。

※本記事内では、一部を除きWeb Application FirewallをWAFとして表記しています。

※本記事内では、一部を除きNetwork Security Group(ネットワークセキュリティグループ)をNSGとして表記しています。

Application Gatewayの概要

Application Gatewayはアプリケーション層(レイヤー7)のロードバランサー

Application Gatewayは、Azure上で提供されるアプリケーション層(レイヤー7)のロードバランサーです。

Webアプリケーション向けの負荷分散サービスの1つとして提供されています。

Application Gatewayは、負荷分散機能に加えてSSL終端やURLリダイレクトなどの機能も提供しています。

ゾーン冗長やPrivate Linkにも対応しています。

また、Azure Kubernetes Service(AKS)のイングレスコントローラーとして利用することもできます。

イングレスコントローラー(AGIC)を機能を進化させた、Application Gateway for Containersも提供されています。

Azure Application Gateway for Containers とは

以前はWebアプリケーションアクセスに特化していましたが、現在はTCP/TLSプロキシ機能も提供されています。

2025年10月時点ではプレビュー機能ですが、HTTP/HTTPS以外のTCPベースの通信にも対応可能となっています。

Application Gateway TCP/TLS プロキシの概要

※なお、Application Gateway v1は、2026年4月28日以降に廃止される予定です。

2026 年 4 月 28 日までに Application Gateway を V1 SKU から V2 SKU に移行する

WAF(Web Application Firewall)も利用可能

Application Gatewayでは、同一リソース内でWAF(Web Application Firewall)を同時に利用できます。

Application GatewayにおけるWAFの利用方法については、こちらで紹介しています。

それぞれのSKUにおけるWAFの利用可否です。

| SKU | WAF | 備考 |

| Basic | × | 2025年10月時点ではプレビューとなっています。 |

| Standard v2 | × | |

| WAF v2 | 〇 |

課金体系

Application Gateway自体のリソースとWAFに対して課金が発生します。

また、固定コストと容量ユニット対するコストが発生します。

固定コストと容量ユニットの詳細については、こちらに記載があります。

※Application Gateway for Containersの課金方法は異なります。必ず公式サイトをご確認ください。

Application GatewayとAzure Front DoorやAzure Traffic Managerとの違い

Azureでは、Webアプリケーション向けの負荷分散サービスが複数提供されています。

類似するサービスとして、Azure Front DoorやAzure Traffic Managerなどがあります。

各サービスの違いについては、こちらに記載されています。

Azure Front Door と Azure Application Gateway の違いは何ですか?

Azure で負荷分散サービスを使用する

Application GatewayとAzure Load Balancerとの違い

リージョン内で負荷分散を行うサービスとして、Azure Load Balancerがあります。

Load BalancerとApplication Gatewayの主な違いは、対応するレイヤーです。

Load Balancerは、送信元IPアドレスとポートに基づいて、バックエンドに指定したリソースへルーティングを行います。

一方、Application Gatewayは、URLパスやホストヘッダーなどのHTTP要求属性に基づいて、バックエンドに指定したリソースへルーティングを行います。

Azure Load Balancer と Azure Application Gateway の比較

-

- Application Gatewayのみで利用可能な主な機能

- URIパスに基づいた負荷分散

- ホスト名またはドメイン名に基づくルーティング

- SSLの終端

- WAF(Web Application Firewall)の利用

- Application Gatewayのみで利用可能な主な機能

Application Gatewayのリソース構成要素

Application Gatewayは複数の要素で構成されます。

フロントエンドIP構成

フロントエンドIP構成は、Application Gatewayがトラフィックを受信するためのIPアドレスを設定するものです。

フロントエンドIPアドレスはリスナーと関連付けて使用します。

Application Gateway のフロントエンド IP アドレスの構成

フロントエンドIPアドレスには、パブリックIPアドレス、パブリックIPアドレスとプライベートIPアドレスの併用、プライベートIPアドレスの3種類があります。

パブリックIPアドレスの場合は、インターネットに公開されるアドレスとなります。

※2025年10月時点では、プライベートIPアドレスのみの構成はパブリックプレビューの段階です。

| フロントエンドIP構成 | |

| フロントエンドIP構成の種類にはパブリックとプライベートがあります。 リスナーと関連付けて利用します。 |

|

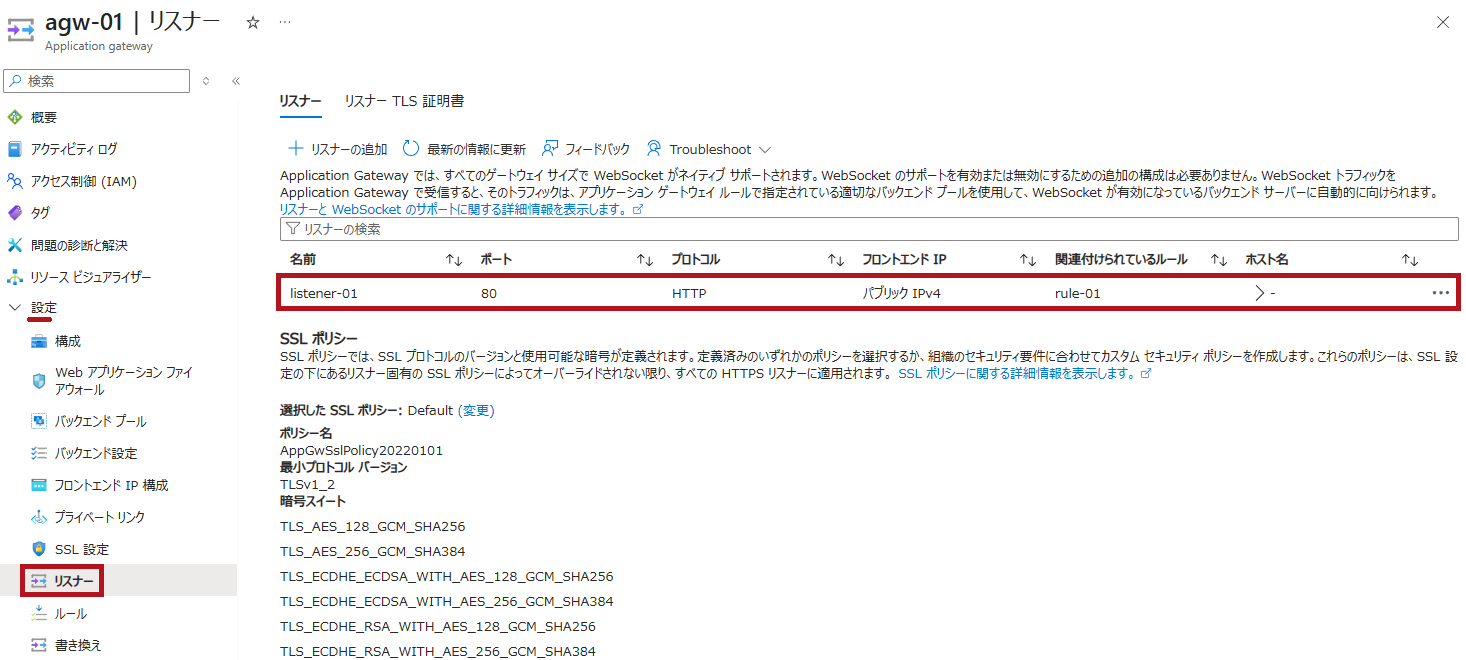

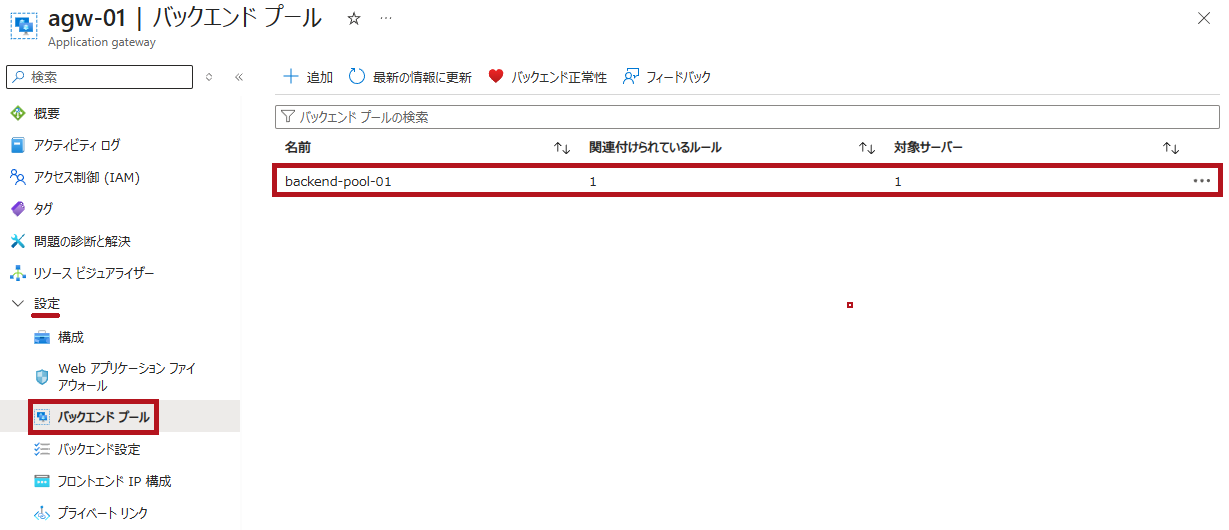

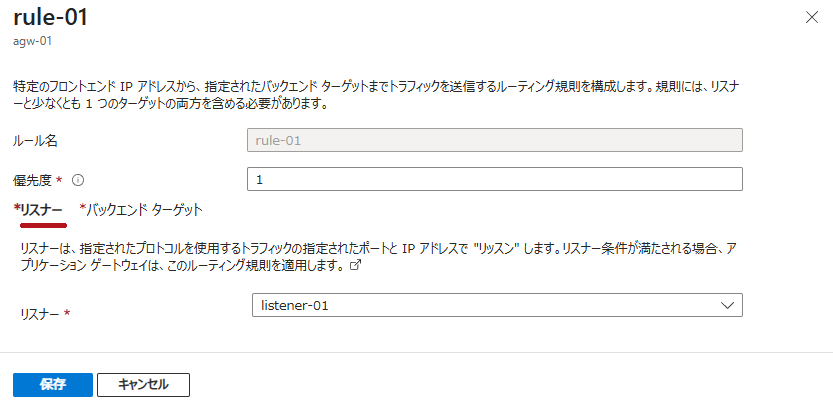

リスナー

リスナーは、Application Gatewayがアクセスを受け付けるための設定です。

リスナーはルールに関連付けて利用します。

プロトコル(HTTPまたはHTTPS)、ポート、ホスト名、IPアドレスの組み合わせで設定します。

カスタムエラーページもリスナーで設定します。

マルチドメインやSSLオフロードもリスナー単位で設定します。

| リスナー | |

| プロトコルにHTTPSを選択すると、証明書の登録やSSLオフロードの設定が可能です。 マルチサイト構成やカスタムエラーページもリスナーの設定に含まれます。 |

|

|

|

Application Gatewayのカスタムエラーページはリスナーで設定します。

設定手順については、こちらで紹介しています。

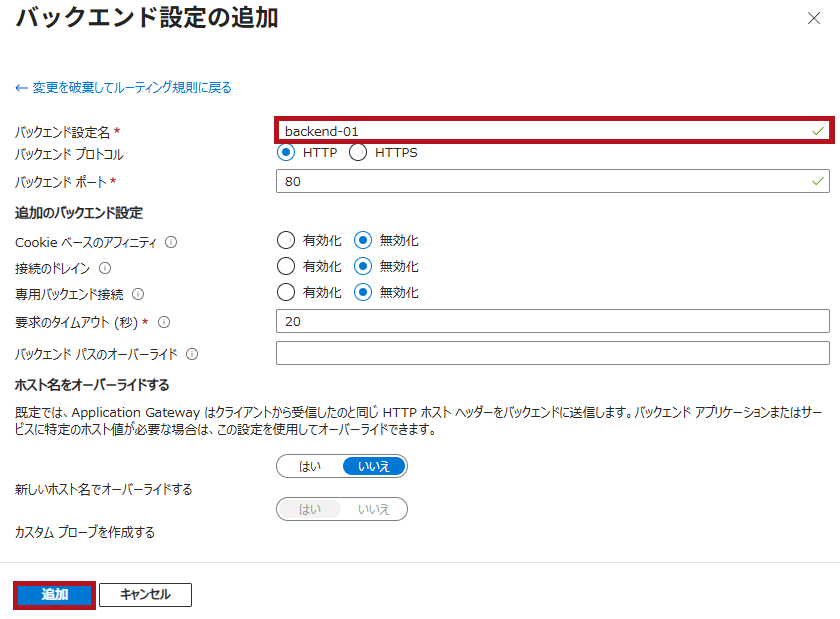

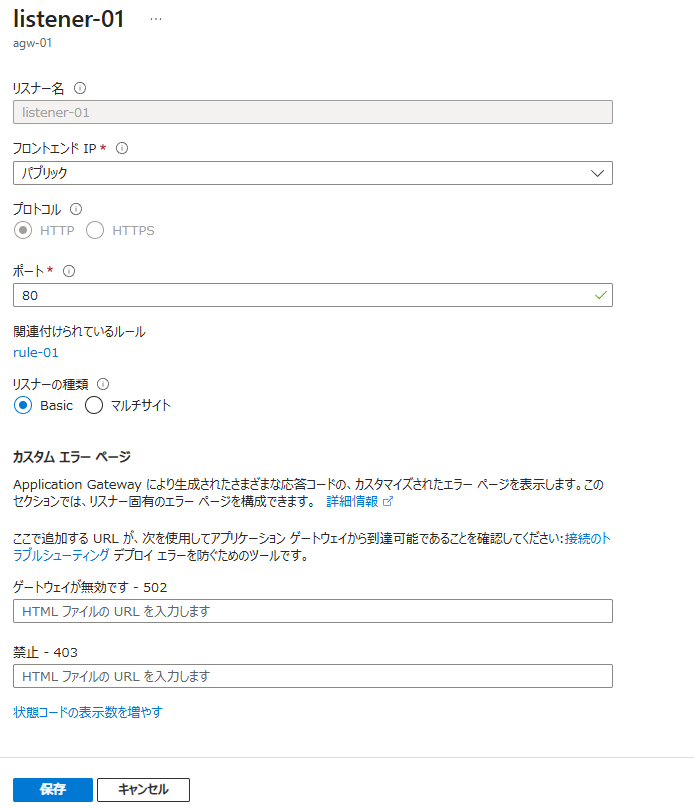

バックエンド設定

バックエンド設定では、バックエンドプールへの転送方式を設定します。

Application Gateway バックエンド設定の構成

バックエンドへの転送プロトコル、ポート番号、正常性プローブなどを設定します。

ホスト名のオーバーライド(書き換え)もバックエンド設定に含まれます。

カスタムプローブを利用する場合も、バックエンド設定で指定します。

| バックエンド設定 | |

| バックエンド設定では、バックエンドへの転送プロトコルやポート番号を指定します。 ホスト名のオーバーライドやカスタムプローブもバックエンド設定の項目に含まれます。 |

|

|

|

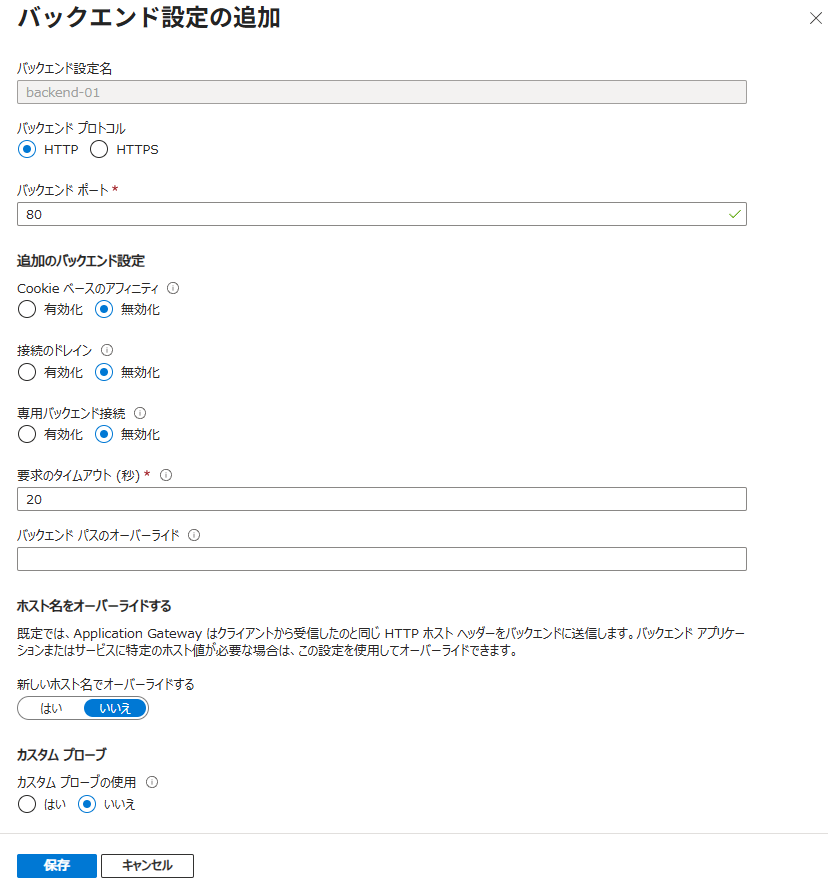

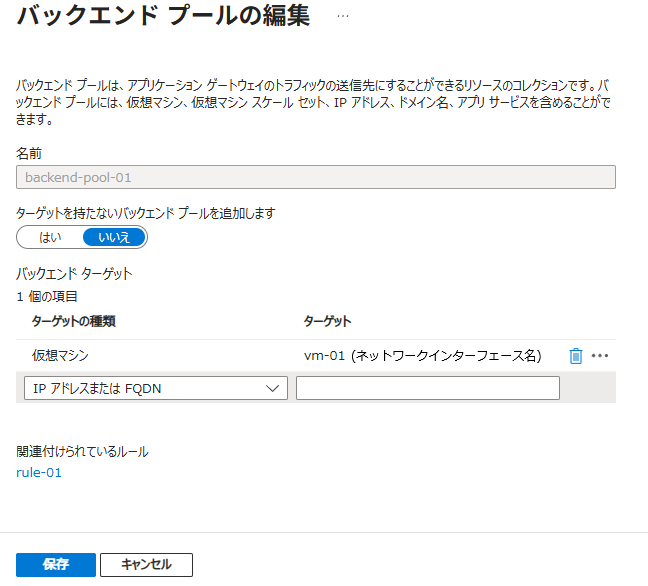

バックエンドプール

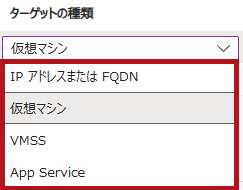

バックエンドプールでは、転送先サーバーを指定します。

転送先にはApp ServiceなどのAzureサービスも含まれます。

また、IPアドレスを指定することもできます。

バックエンド プール(Application Gateway 構成の概要)

バックエンドプールに指定したサーバー間でトラフィックの転送を負荷分散します。

デフォルトの負荷分散方式はラウンドロビンです。

セッション維持(クッキーによるアフィニティ)の設定も利用できます。

| バックエンドプール | |

|

バックエンド設定では、バックエンドターゲットとして転送先サーバーを指定します。 |

|

|

|

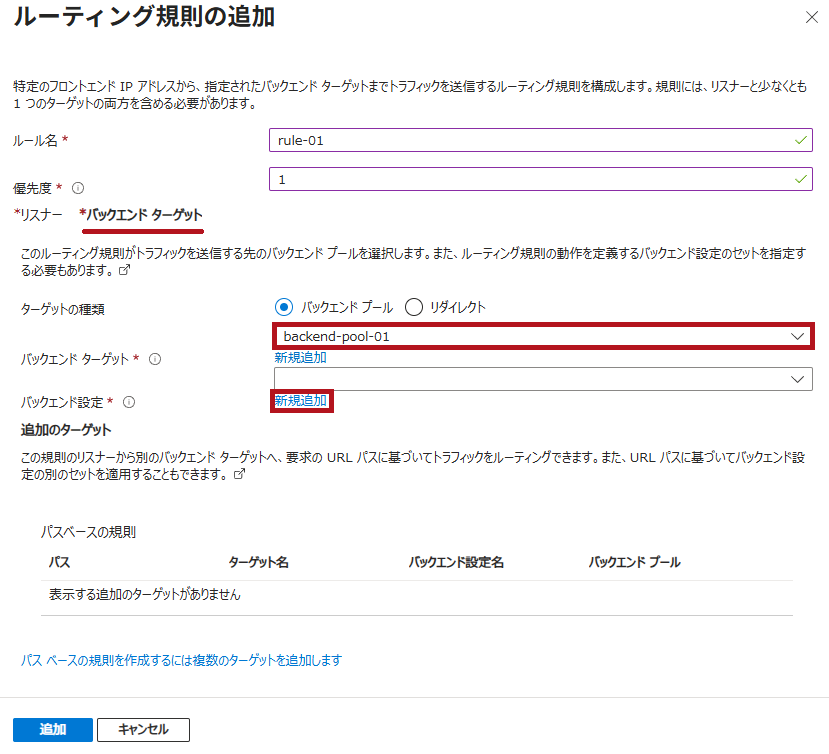

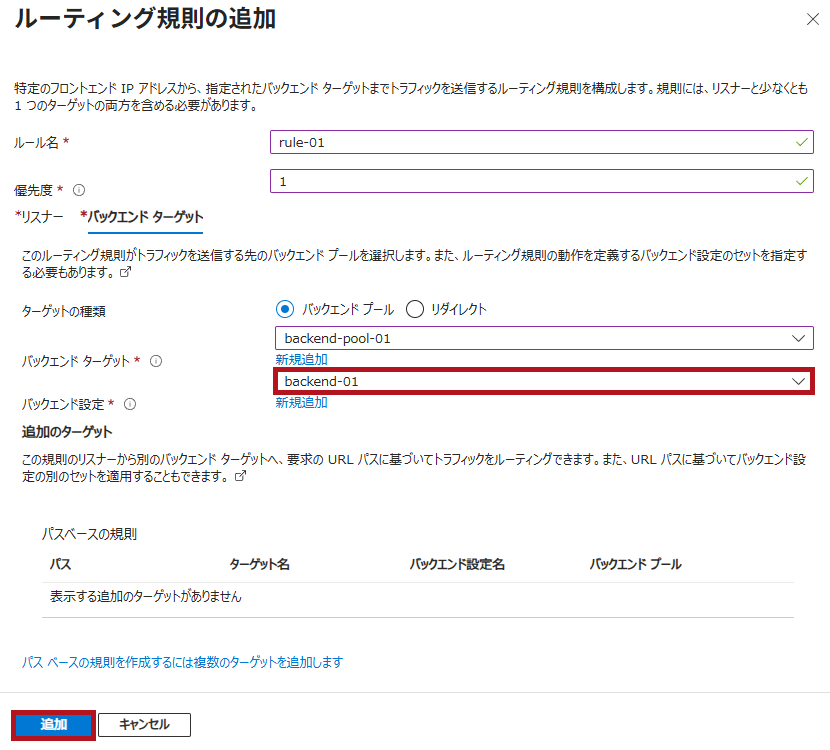

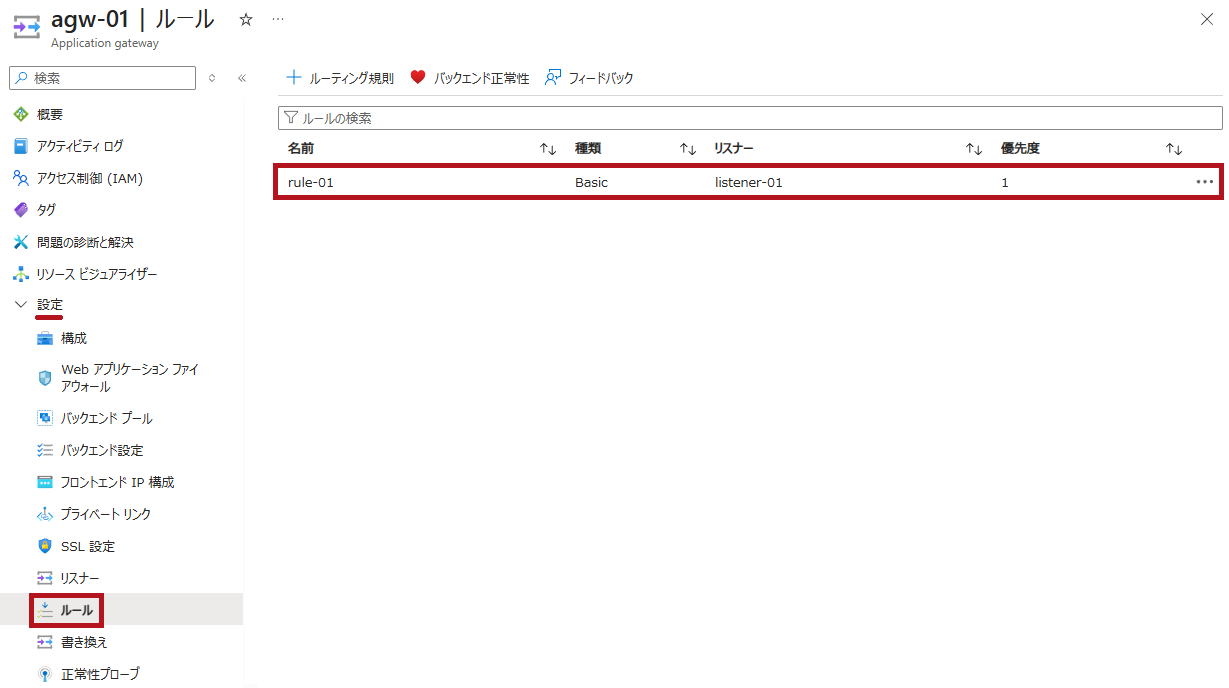

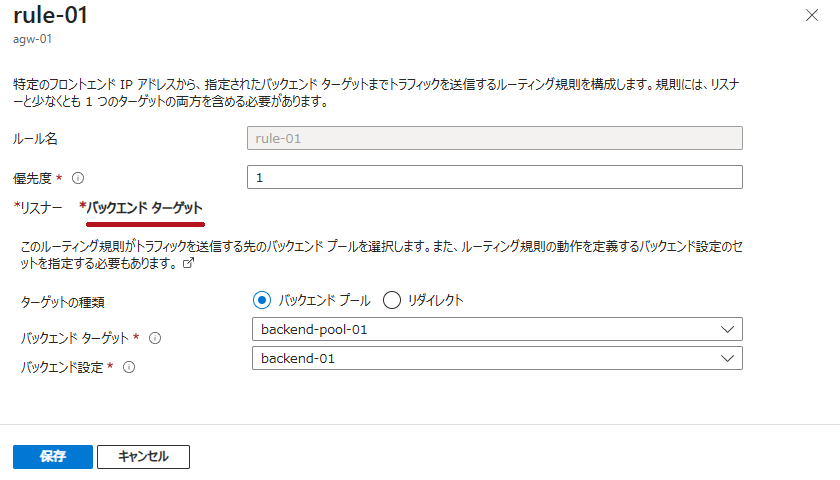

ルール

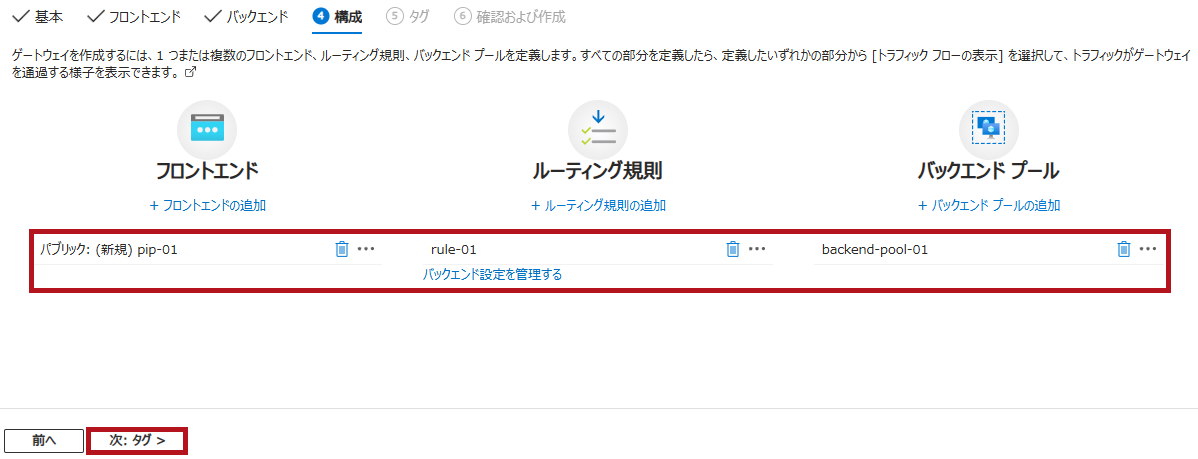

ルールでは、リスナー、バックエンドプール、バックエンド設定を関連付けます。

リスナーで受け付けたトラフィックを、バックエンド設定を通じてどのバックエンドプールに転送するかを指定します。

Application Gateway 要求ルーティング規則

パスベースで転送先のバックエンドプールを変更する設定も、ルールで行います。

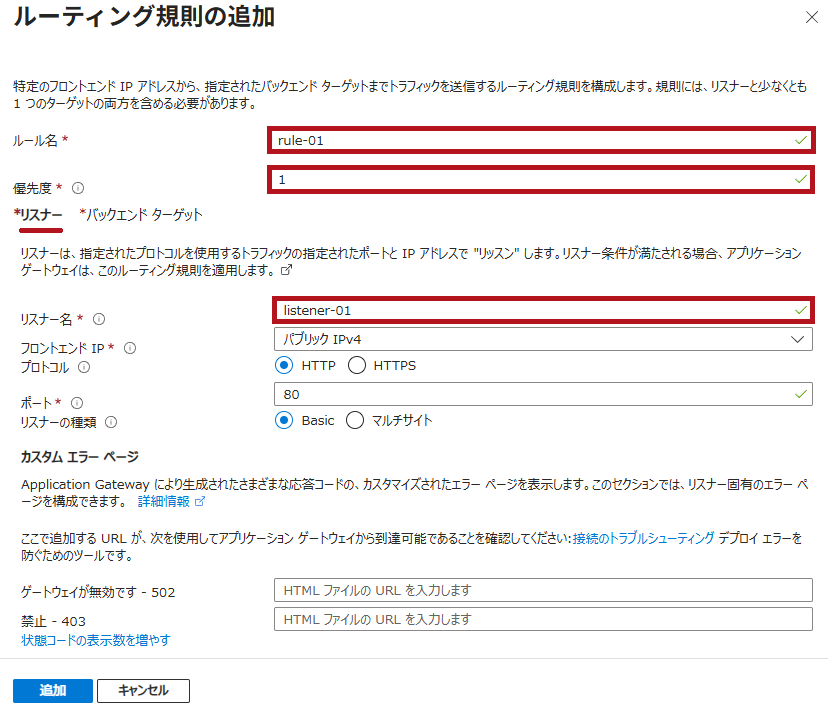

| ルール | |

|

ルールでは、リスナーに対するルーティング規則を設定します。 リスナーのタブで、Webトラフィックを受信するリスナーを指定します。 リダイレクト設定などもルール設定に含まれます。 |

|

|

|

|

|

—広告—

Application Gatewayに必要となる関連リソース(前提条件)

必要となる関連リソースは?

Application Gatewayには、必要となる関連リソースがあります。

-

- サブネット

- パブリックIPアドレス

- NSG

- GatewayManagerサービスタグからの許可設定が必要

※サブネットやパブリックIPアドレスなどの関連リソースは、Application Gatewayと同時に作成できます。

※プライベートIPアドレスのみの構成もサポートされています。(2025年10月時点ではプレビューとなっています)

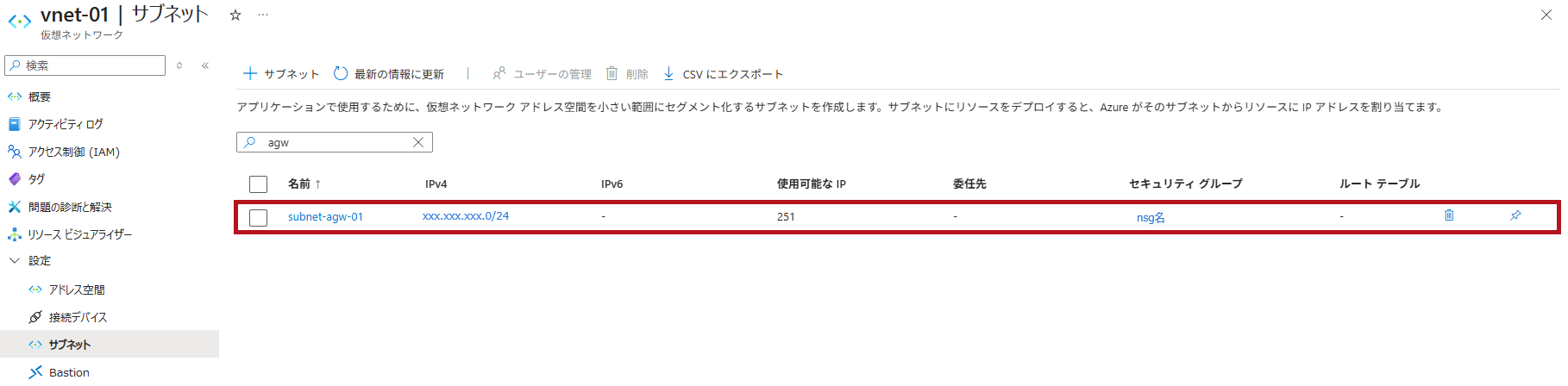

専用のサブネットが必要

Application Gateway専用のサブネットを準備する必要があります。

v2 SKUではインスタンスの拡張を考慮し、/24での利用が推奨されています。

サブネットのサイズ(Application Gateway インフラストラクチャの構成)

このサブネット内に他のリソースを作成することは許可されていません。

| サブネット | |

| サブネット名は任意です。 /24のサブネットが推奨されています。 |

|

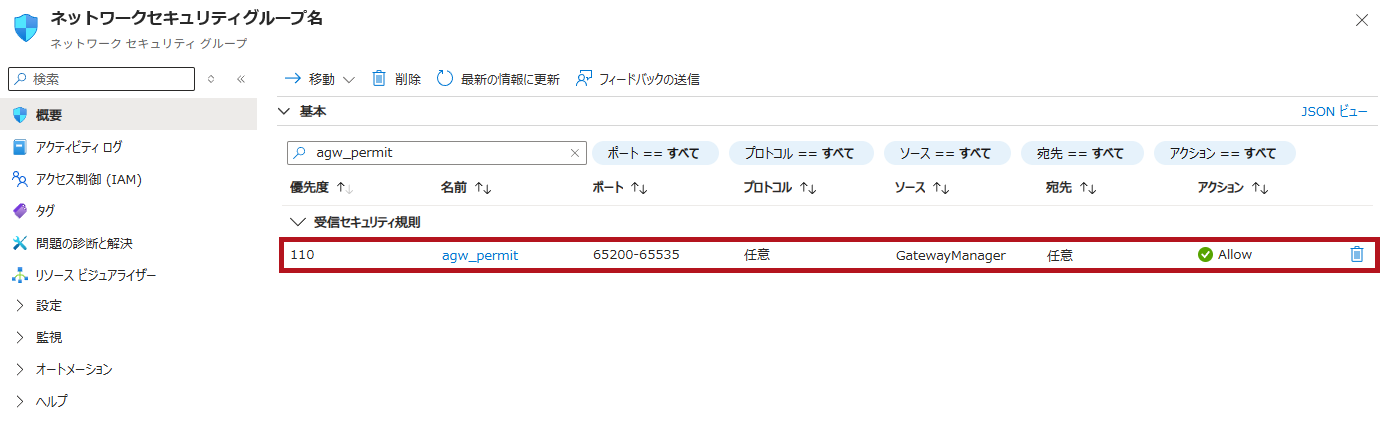

NSG(ネットワークセキュリティグループ)に通信許可設定が必要

Application Gatewayのサブネットには、関連付けるネットワークセキュリティグループ(NSG)が必要です。

ネットワークセキュリティグループ(Application Gateway インフラストラクチャの構成)

受信のセキュリティ規則には、GatewayManagerサービスタグからの通信許可設定が必要になります。

v2 SKUの場合、TCPポート65200~65535の許可設定が必要です。

※AzureLoadBalancerサービスタグからの通信許可も必要となりますが、こちらは既定の規則で設定されています。

| ネットワークセキュリティグループ | |

| GatewayManagerからの通信許可ポートは、v2 SKUの場合65200~65535(TCP)となります。 |  |

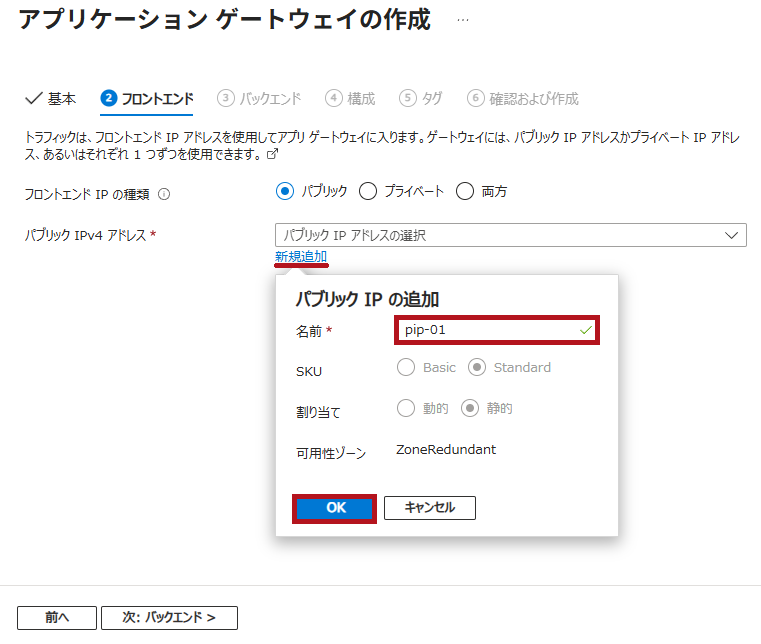

パブリックIPアドレスのリソースが必要

フロントエンドIP構成でパブリックを選択し、インターネットからのアクセスを受信する場合は、パブリックIPアドレスのリソースが必要です。

v2 SKUの場合、パブリックIPアドレスのSKUはStandard(静的)となります。

静的パブリック IP アドレスと動的パブリック IP アドレス(アプリケーション ゲートウェイのコンポーネント)

※プライベートIPアドレスのみの構成もサポートされています。(2025年10月時点ではプレビューとなっています)

Application Gatewayのリソース作成手順

リソース作成手順の確認を目的としています。

そのため、動作確認に必要最低限の設定としています。

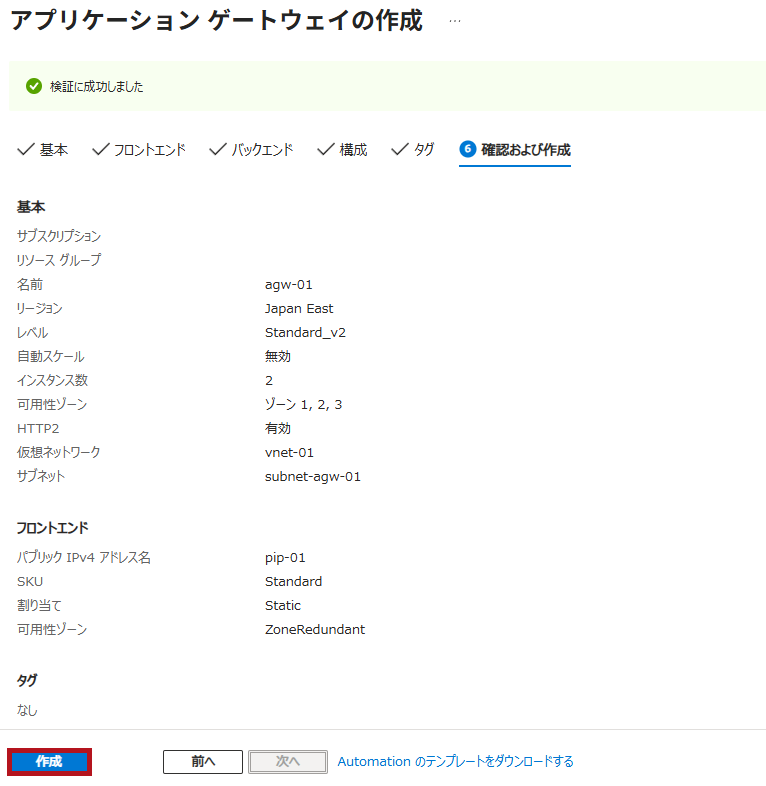

作成したApplication Gatewayの設定値

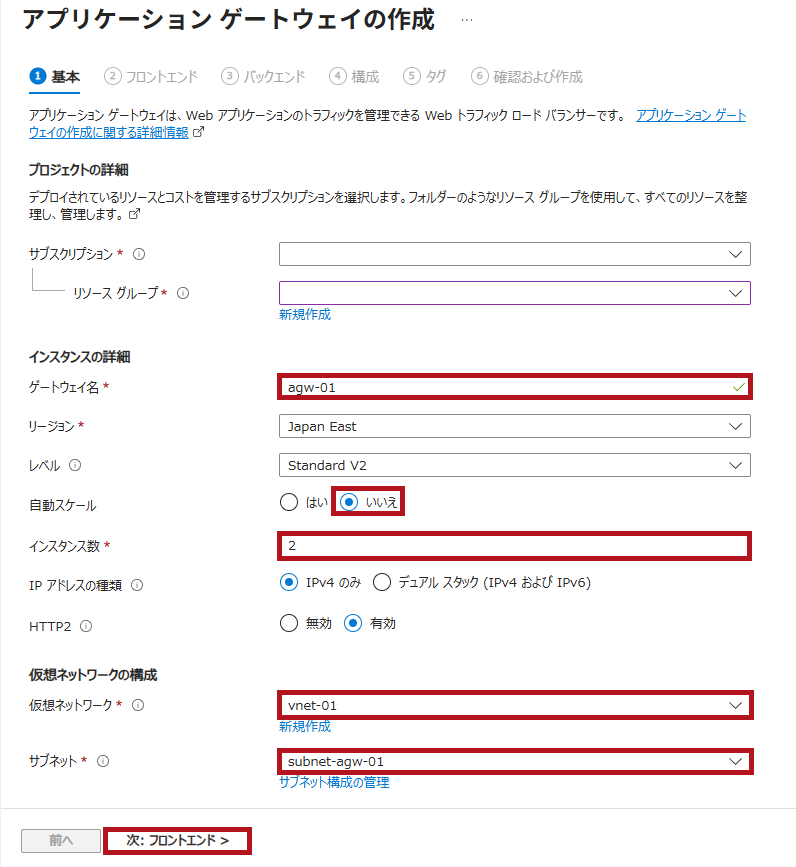

今回作成したApplication Gatewayの設定値です。

HTTPで受信したWebトラフィックを、バックエンドにHTTPで転送するように設定しています。

Webサーバーには仮想マシンを利用しています。

| タブ | 設定項目 | 設定値 |

| 基本 | ゲートウェイ名 | agw-01 |

| 地域 | japan east | |

| レベル | Standard v2 | |

| 自動スケール | いいえ | |

| インスタンス数 | 2 | |

| 仮想ネットワーク名 | vnet-01 | |

| サブネット名 | subnet-agw-01 | |

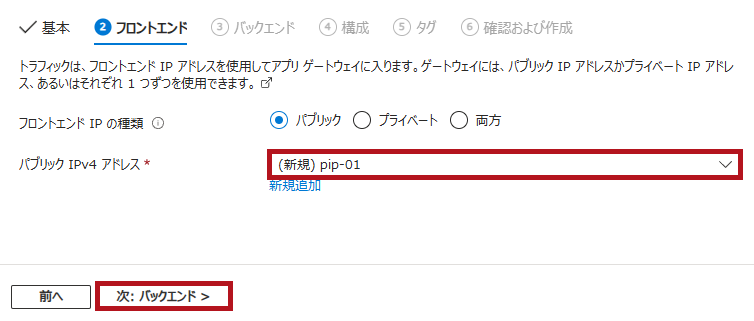

| フロントエンドの数 | フロントエンドIPの種類 | パブリック |

| パブリックIPアドレス | pip-01 | |

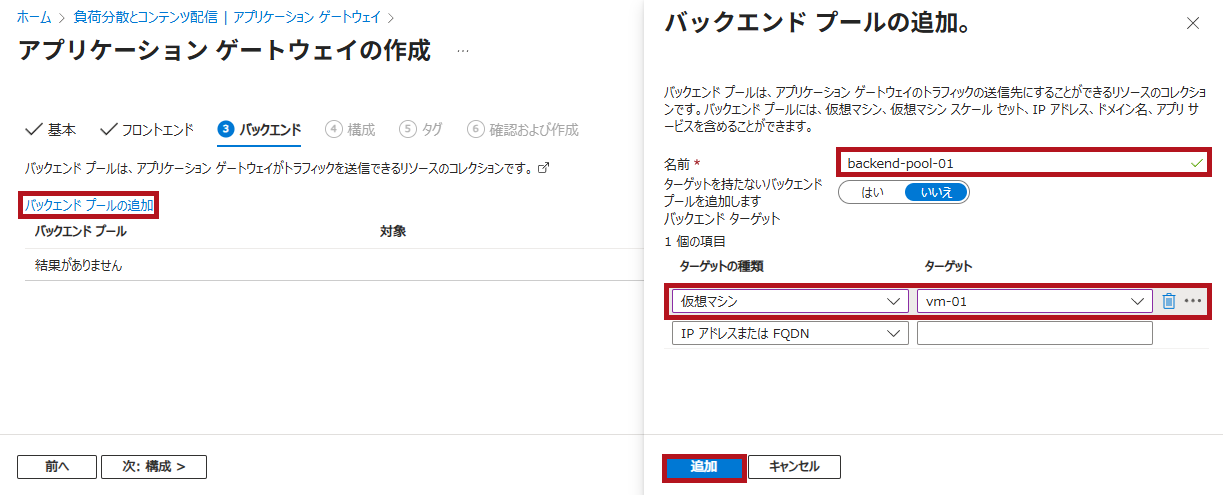

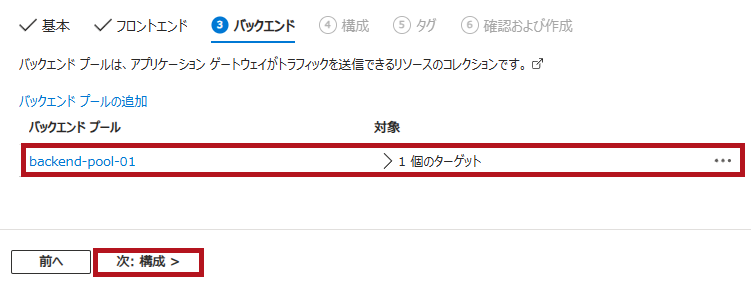

| バックエンド | 名前 | backend-pool-01 |

| ターゲット | 仮想マシン(事前準備した仮想マシンを指定) | |

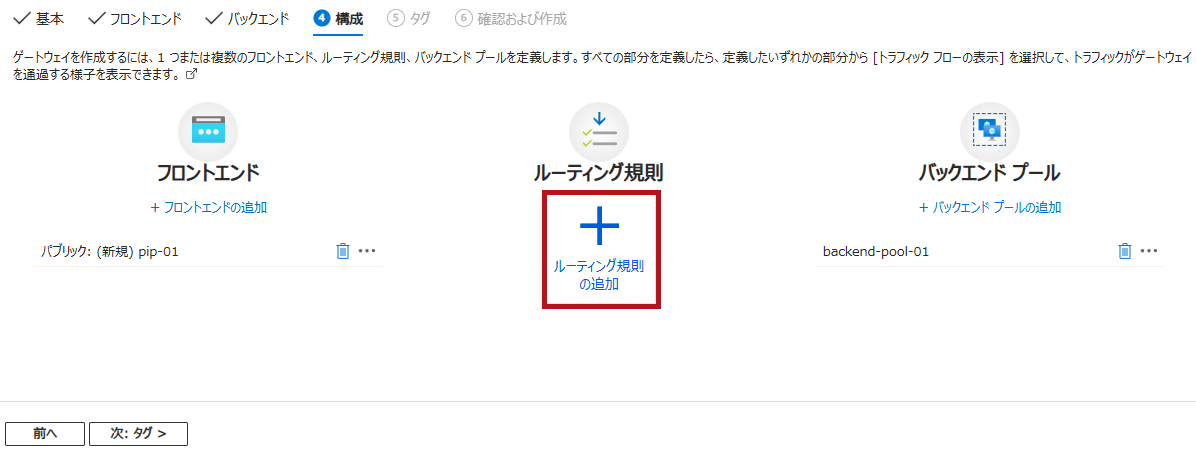

| ルーティング規則 | ルール名 | rule-01 |

| 優先度 | 1 | |

| リスナー名 | listener-01 | |

| フロントエンドIPプロトコル | HTTP(ポート番号80) | |

| ターゲットの種類 | バックエンドプール(backend-pool-01) | |

| バックエンドターゲット | backend-01 | |

| バックエンドプロトコル | HTTP(ポート番号80) |

※検証目的の設定値です。実際に利用する際は、環境に合わせて設定値を調整します。

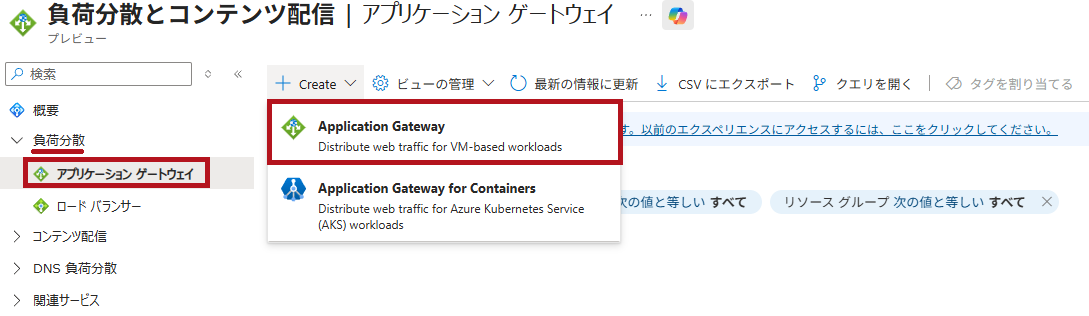

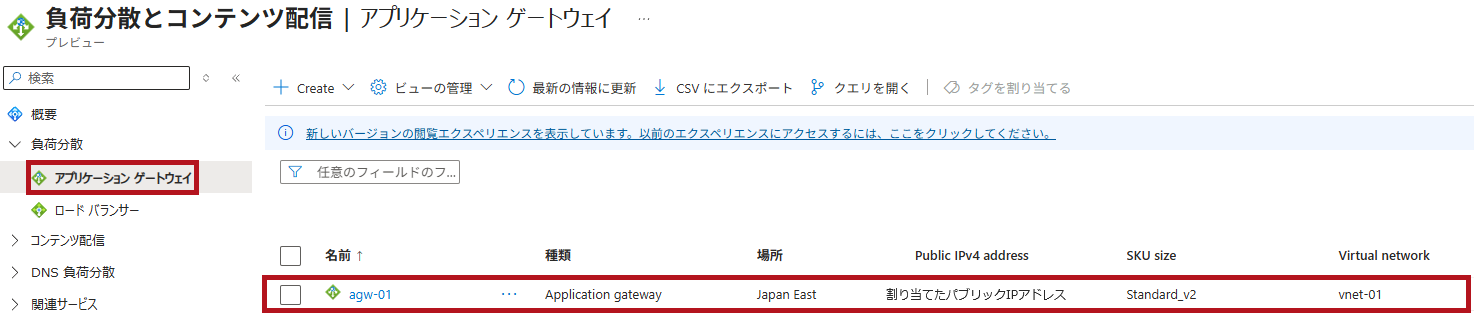

リソースの作成手順

Azure Portalを使用して、Application Gatewayのリソースを作成します。

今回は同時に、パブリックIPアドレスのリソースも作成します。

※Azure Portalの表記に合わせています。そのため、手順内で日本語と英語の表記が混在しています。

※リソースの一覧表示される項目は選択しています。

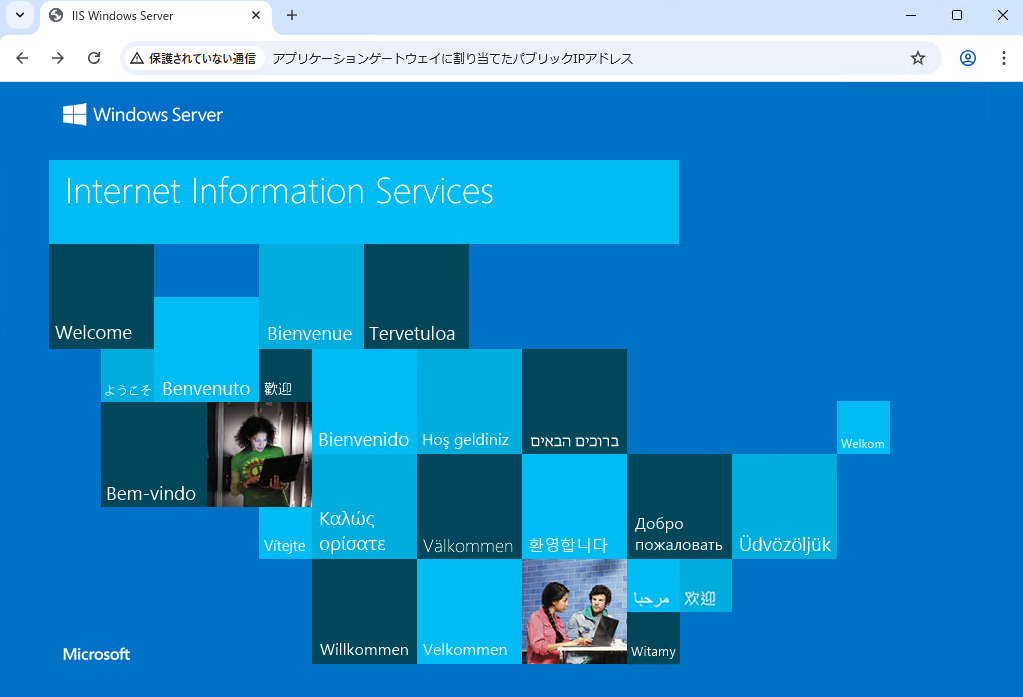

Application Gateway経由でWebサーバーにアクセスできることを確認

Application Gateway経由でWebサーバーにアクセスできることを確認します。

-

- アクセス先URL

- http://フロントエンドのIPアドレス

- アクセス先URL

※今回はWebサーバーにアクセスすると、IISのデフォルト画面が表示されるように設定しています。

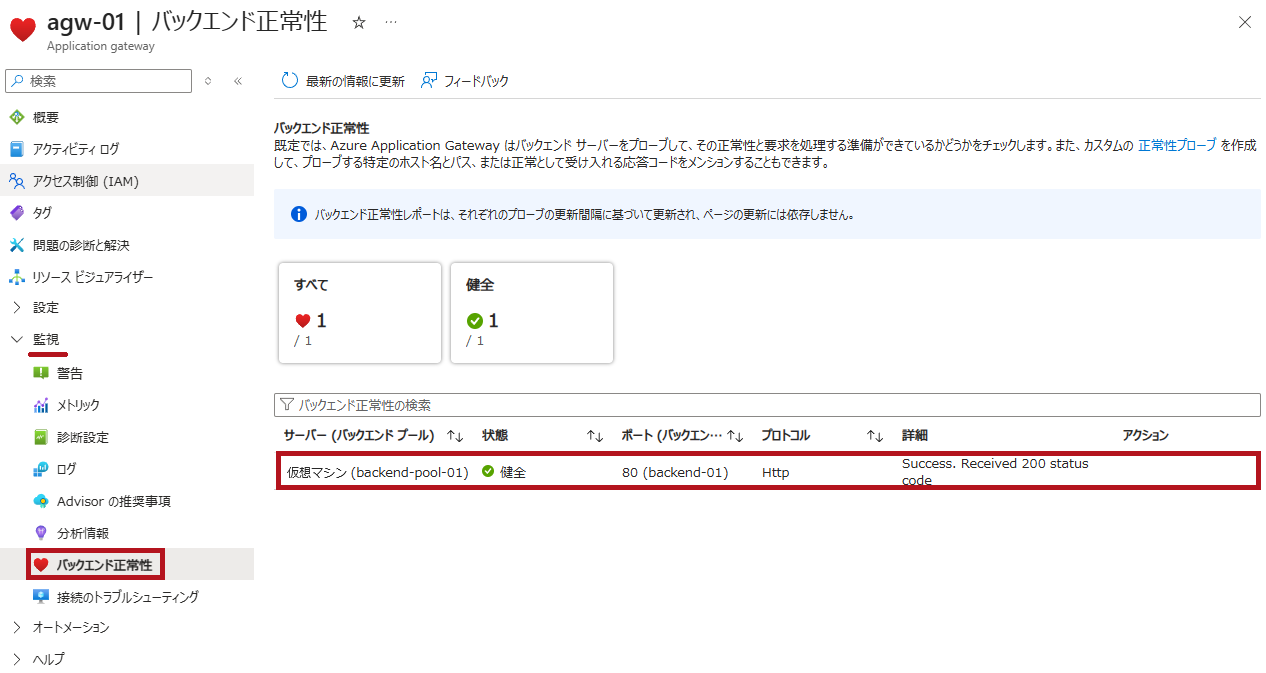

| Webサーバーにアクセスできるかを確認 | |

| Application Gatewayに割り当てたパブリックIPアドレスにブラウザでアクセスします。 バックエンドに設定したWebサーバーにトラフィックが転送されていることを確認できます。 また、バックエンド正常性の状態が健全であることも確認できます。 |

|

|

|

仮想マシンのリソース作成時にIISをインストールすることができます。

手順についてはこちらで紹介しています。

バックエンド正常性の確認方法

バックエンドの正常性確認方法や監視設定手順については、こちらの記事で紹介しています。

アクセスログの確認方法

Application Gatewayのアクセスログ確認方法については、こちらで紹介しています。

リソースの停止方法

Application Gatewayは停止することで課金を停止できます。

起動および停止の方法については、こちらで紹介しています。

—広告—

最後に

今回はApplication Gatewayの構成要素とリソース作成手順について確認しました。

Application Gatewayはリスナーでトラフィックの受信方法を設定し、バックエンドプールで転送先サーバーを指定し、バックエンド設定でバックエンドサーバーへの転送方法を設定していることが分かりました。

ルールはそれぞれの設定を関連付ける役割を果たしていることも確認できました。

各項目の設定内容を確認することで、どこで何が設定されているのかが理解できました。

引き続き、いろいろ試してみたいと思います。

パスベースのルールの作成手順については、こちらで紹介しています。