Azure Front Door(WAF)のログをLog Analyticsで確認

Azure Front Doorの(フロントドア)の診断設定から取得したログの確認までの手順です。

Log Analytics ワークスペースに転送したログを、KQL(Kusto Query Language)使って確認します。

Azure Front Door の診断設定を使うと、アクセスログや Web Application Firewall(WAF) ログを Log Analytics ワークスペースなどに転送できます。

Azure Front Door のトラフィック状況や配信元 (Origin) の状況も、転送されたログから確認できます。

※Azure Front Door PremiumもしくはStandardを利用して手順を確認しています。

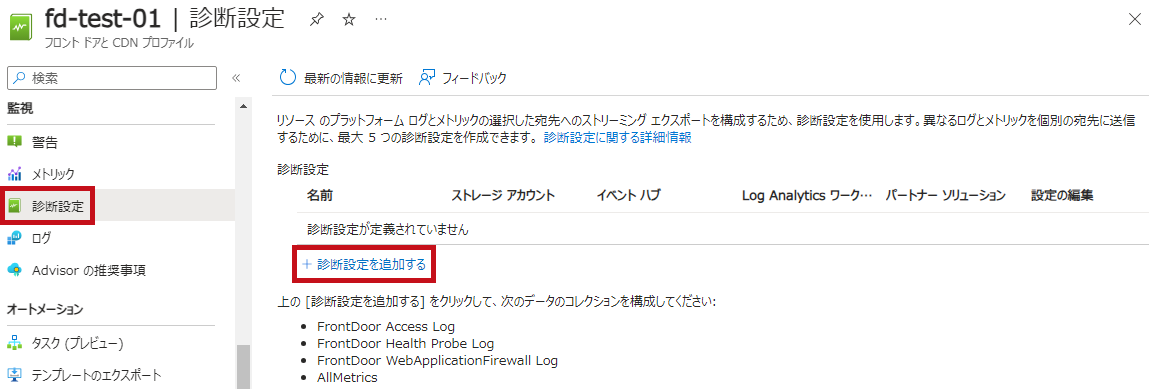

Azure Front Doorの診断設定手順(Log Analyticsへのログ転送設定手順)

Azure Front Doorで診断設定

診断設定を利用して、Azure Front Door のログを外部に転送することができます。

今回はLog Analyticsワークスペースへ転送します。

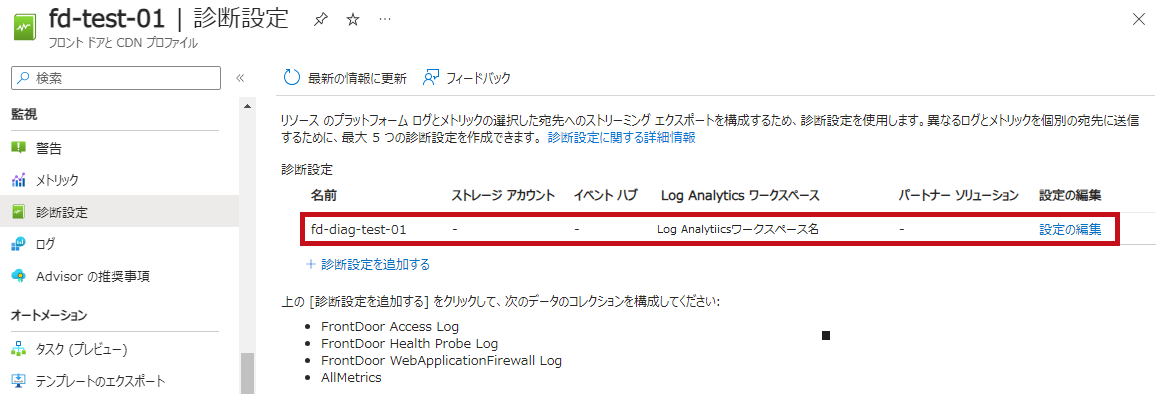

| 診断設定 | |

|

左側のメニューで診断設定を選択します。 |

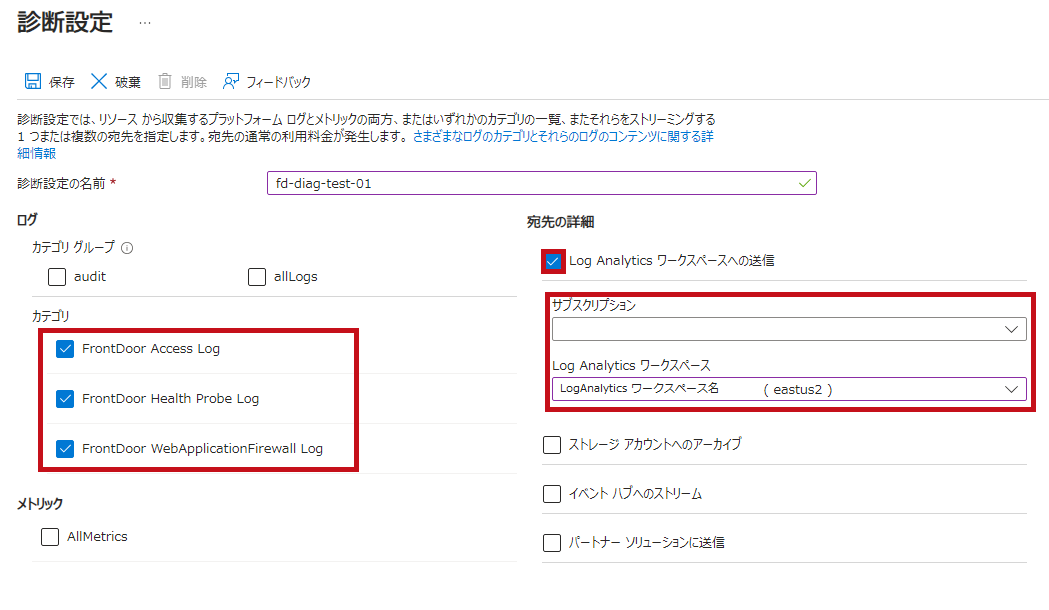

|

|

ログのカテゴリで、転送対象のログを選択します。 |

|

|

追加された診断設定を確認できます。 |

|

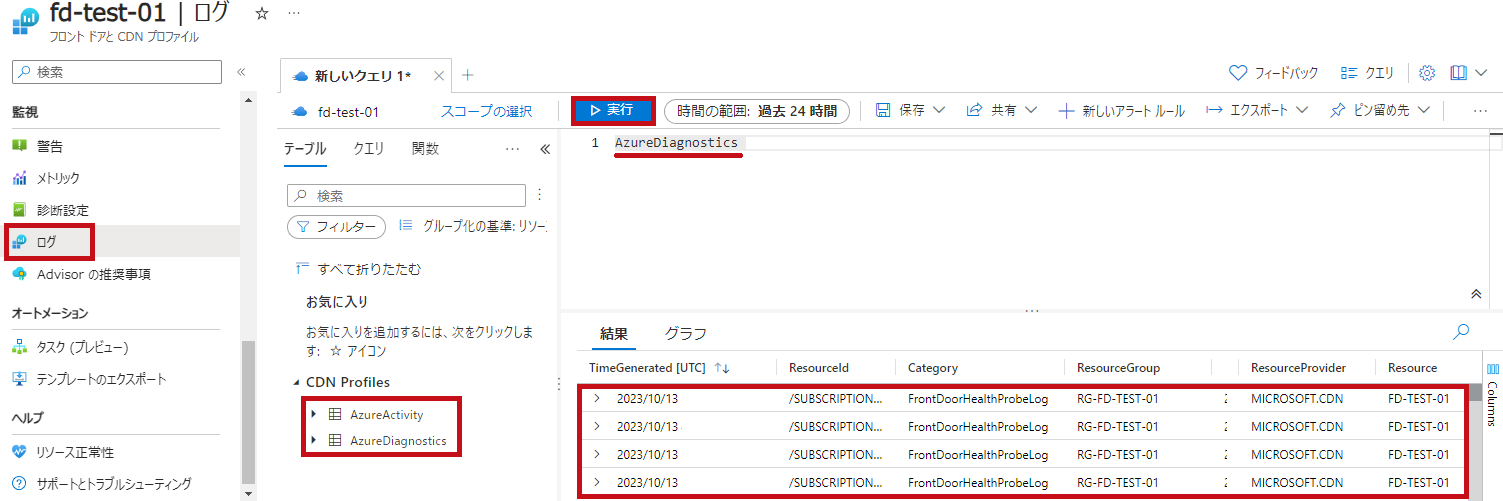

転送されたログを確認

診断設定後、10分から20分程度経過するとログの取得が始まります。

ログのメニューから確認できます。

| ログ確認 |

|

左側のメニューでログを選択すると、診断設定した Log Analytics ワークスペースが表示されます。 |

Azure Front Doorで取得できるログと確認するKQL

診断設定で設定できるログの種類

診断設定で選択できるログには、4種類あります。

ログ(Azure Front Door でのメトリックとログの監視)

-

- AzureDiagnostics

- アクセスログ

- Category:FrontDoorAccessLog

- Azure Front Doorへのアクセス

- Web Application Firewall (WAF) ログ

- Category:FrontDoorWebApplicationFirewallLog

- WAFに合致した場合のログ(カスタムルールログも含まれます)

- 正常性プローブログ

- Category:FrontDoorHealthProbeLog

- 配信元への正常性プローブ結果のログ

- アクセスログ

- AzureActivity

- アクテビティログ

- リソース操作に関するログ

- アクテビティログ

- AzureDiagnostics

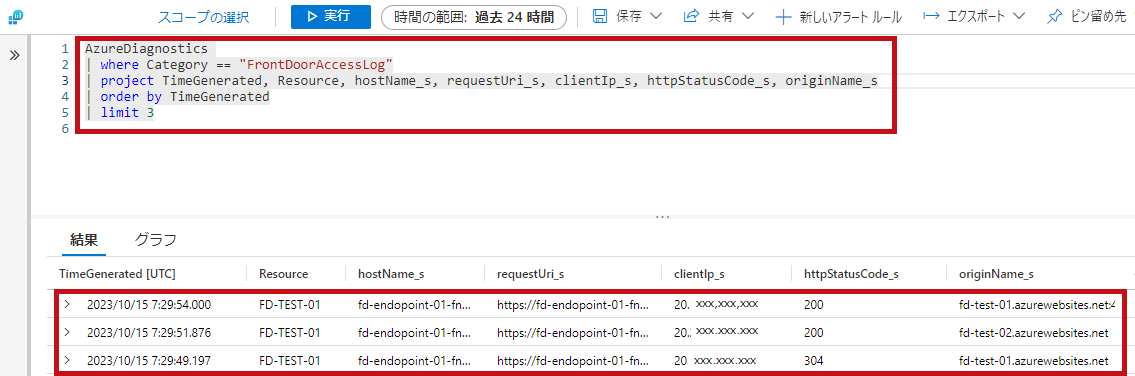

アクセスログをKQLで確認

Azure Front Door へのアクセスや配信元へのトラフィックなどの状況を確認できます。

アクセス ログ(Azure Front Door でのメトリックとログの監視)

※キャッシュの利用状況なども確認できます。

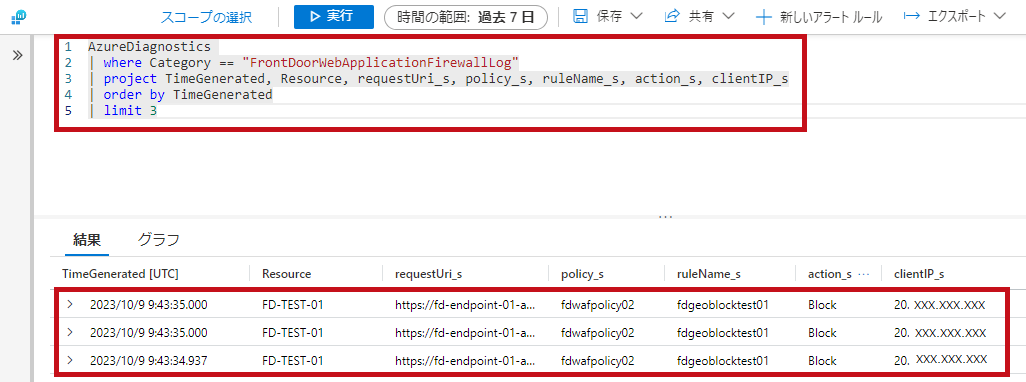

Web Application Firewall (WAF)ログをKQLで確認

Azure Front Door でWeb Application Firewall (WAF) の設定をしている場合に利用します。

ルールに合致したトラフィックのログを見ることができます。

WAF ログ(Azure Web アプリケーション ファイアウォールの監視とログ記録)

※Web Application Firewall ポリシー (WAF) には診断設定はありません。割り当てた Azure Front Door 側の診断設定を利用します。

※Azure Front Door Standard の場合でも、カスタムルールのログを取得することができます。

| Web Application Firewall ポリシー (WAF) | |

|

適用されたポリシー、ルール、アクション(動作)、アクセス元のクライアント IP などを確認できます。

|

|

|

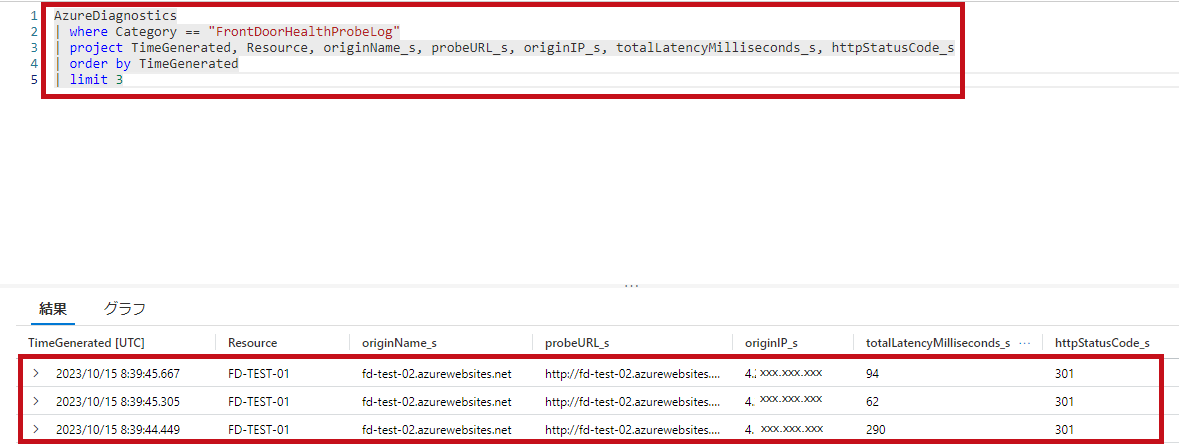

正常性プローブのログをKQLで確認

配信元 (Origin) への正常性プローブの状況を見ることができます。

正常性プローブ ログ(Azure Front Door でのメトリックとログの監視)

配信元 (Origin) の応答速度なども見ることができます。

※正常性がエラーになった場合のログが出力されます。

| 正常性プローブログ | |

|

配信元、配信元リソースの IP、応答速度、ステータスコードなどを表示できます。

|

|

|

—広告—

最後に

Azure Front Door のログを Log Analytics ワークスペースで確認することができました。

-

- アクセスログから、どの配信元 (Origin) へ転送されたか確認できました

- Web Application Firewall (WAF) ログから、どのルールでブロックされたか確認できました

- 正常性プローブログから、配信元 (Origin) の状況を確認できました

Azure Front Doorの概要やデプロイ手順については、こちらで紹介しています。

Azure Front DoorでのWAF有効化やポリシーの適用については、こちらで紹介しています。

Azure Front Door のカスタムルールでできることの確認や、設定できる内容についてはこちらで紹介しています。

Azure Application Gatewayでのログ確認手順は、こちらで紹介しています。

Azure Front Doorのルールセット(ルール)については、こちらで紹介しています。

ルールセット(ルール)適用時のログについても確認しています。