Azure Front Doorのルールセット設定(HTTPリダイレクトで確認)

Azure Front Door のルールセット(ルール)設定手順です。

HTTP から HTTPS へのリダイレクトを例に確認しています。

-

- ルールセットやルールの概要確認

- HTTPをHTTPSにリダイレクトするルール作成

- ルールセットのルートへの割り当て

- ルール適用時のログを確認

※Azure Front DoorはStandardを利用して手順を確認しています。

Azure Front Doorのルールセットの設定方法を確認

ルールセットとは

ルールセットは、複数のルールの組み合わせを 1 つのセットにまとめたものです。

ルールは、接続元(ブラウザ等)と配信元(バックエンド)の通信内容を操作するものです。

ルールセットはルートに関連付けて利用します。

ルールセットの設定確認

ルールセットを確認します。

1つルールセットの中に複数のルールを記載出来ます。

ルールは上から順番に処理されます。

用語(Azure Front Door のルール セットとは)

ルールのアクションに”残りのルールの評価を停止する”という項目があります。

ルールの条件に該当した場合は、ルールセットの処理を止めるといった事もできます。

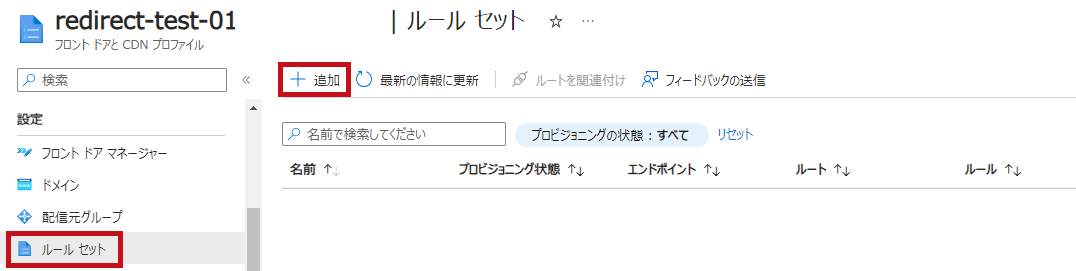

| ルールセットの確認 | |

| 左側のメニューにルールセットという項目があります。 |  |

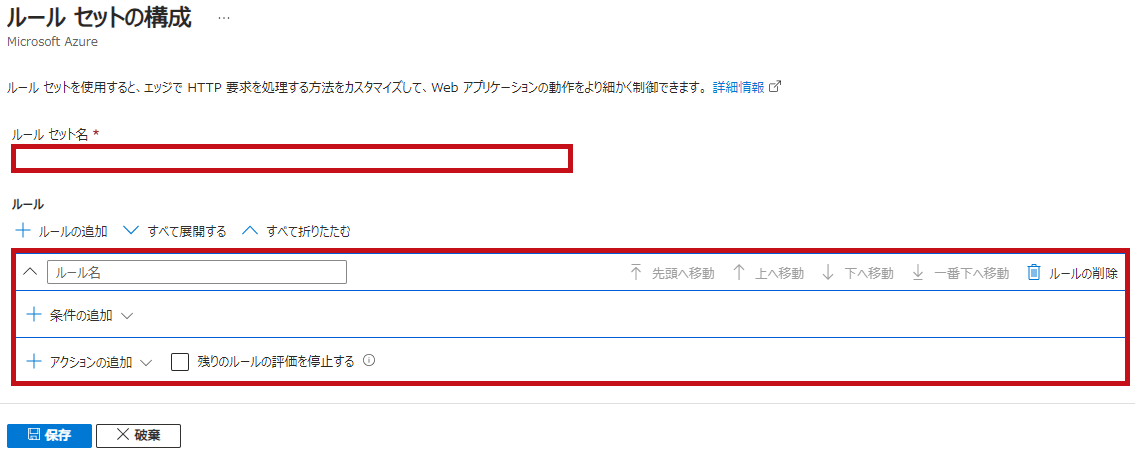

| ルールセットにはルールセット名やルールの設定項目があります。 |  |

|

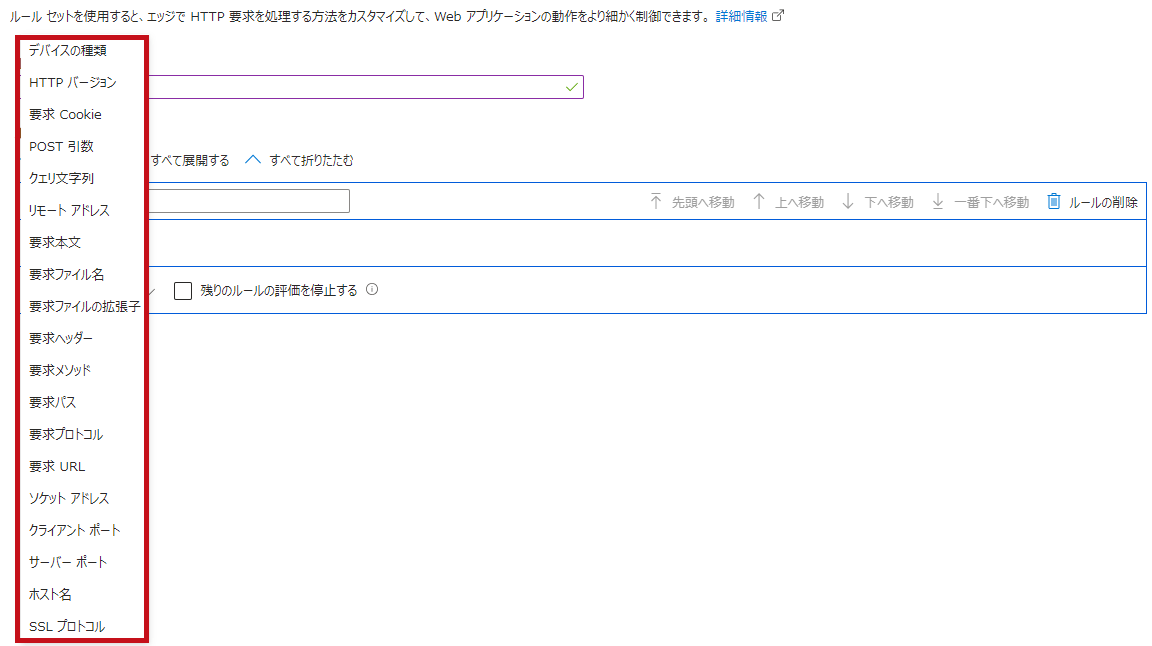

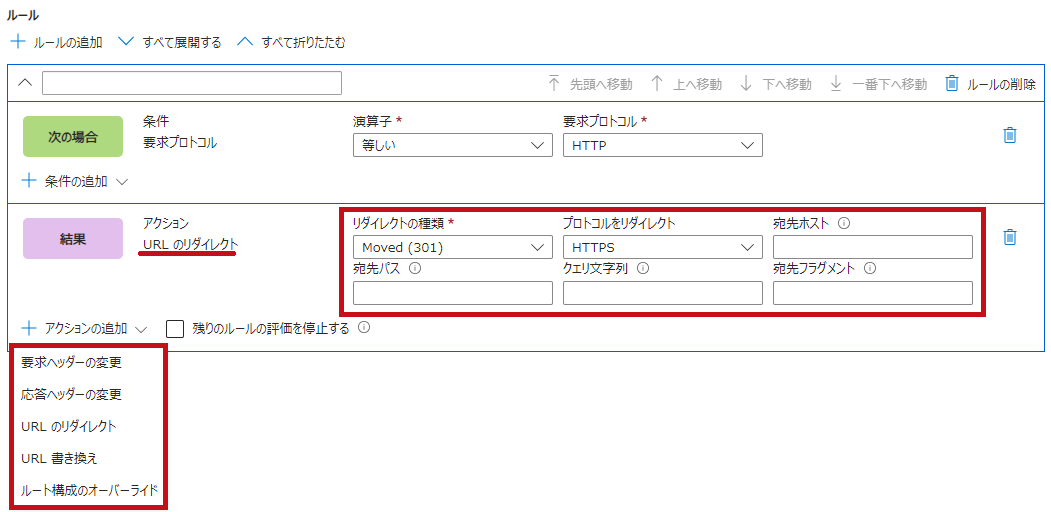

ルールの条件の追加を選択します。 ※各項目の詳細はリンク先に詳細な記載があります。 |

|

HTTPをHTTPSへリダイレクトするルールを作成

HTTPアクセスをHTTPSにリダイレクトするルールを作成します。

条件に合致したものの動作をアクションで規定します。

Azure Front Door でルール セットを構成する

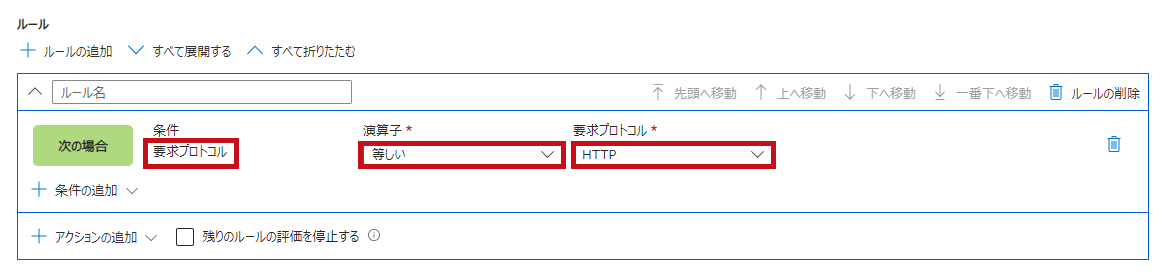

| ルール作成 | |

| ルールの条件に要求プロトコルを指定します。 演算子に等しい、要求プロトコルにHTTPを選択します。 |

|

| 結果は条件合致時の動作を規定します。 URLのリダイレクトを選択します。 リダイレクトの種類にMoved(301)、プロトコルをリダイレクトにHTTPSを指定します。 |

|

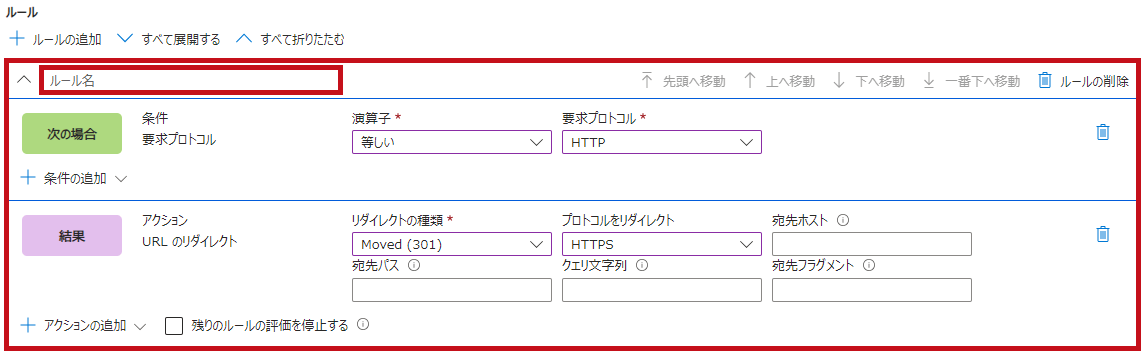

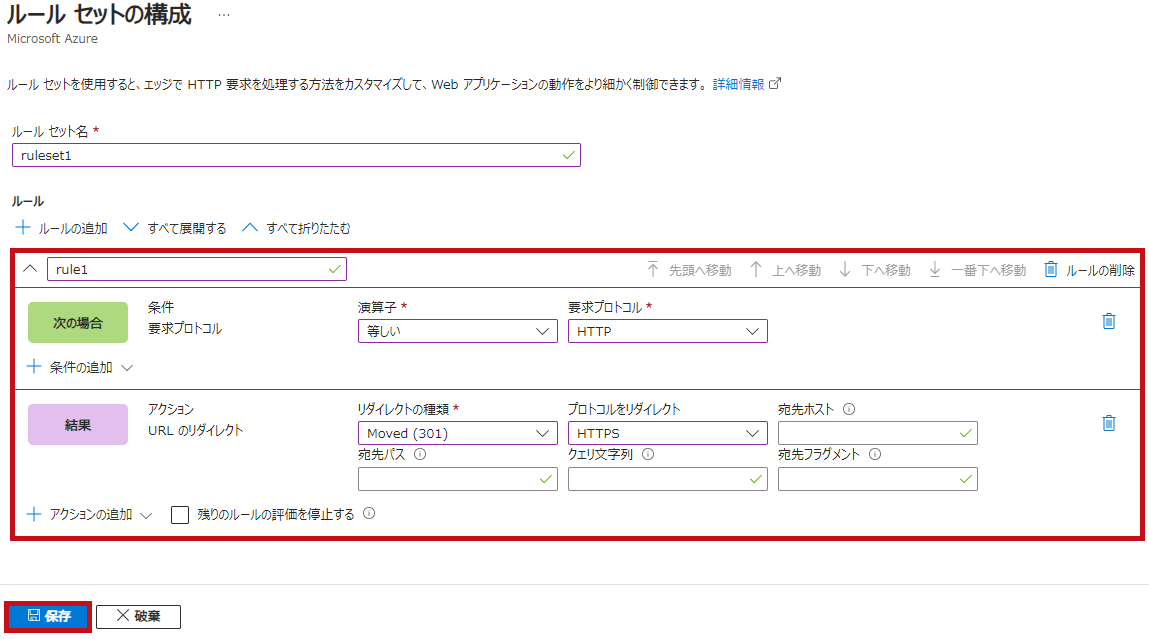

| ルール名を設定します。 |  |

| ルールセット名を付与して保存します。 |  |

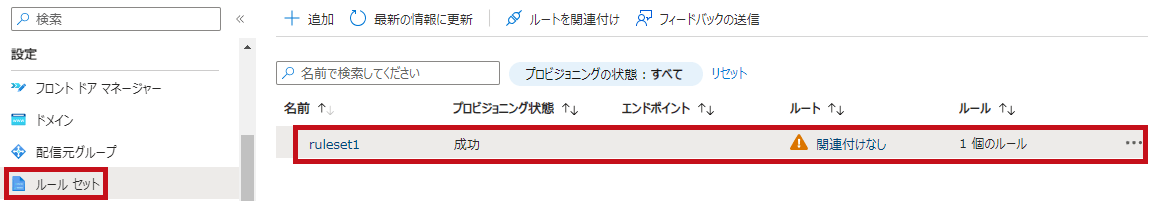

| 作成したルールセットが表示されます。 |  |

ルールセットをルートに関連付け

ルールセットを作成しただけでは利用されません。

ルートにルールセットを関連付けする必要があります。

エンドポイント名を指定して関連付けします。

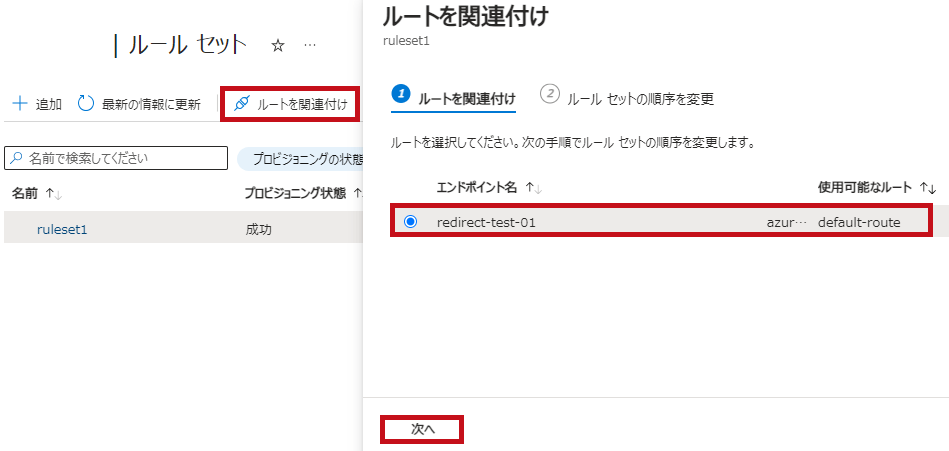

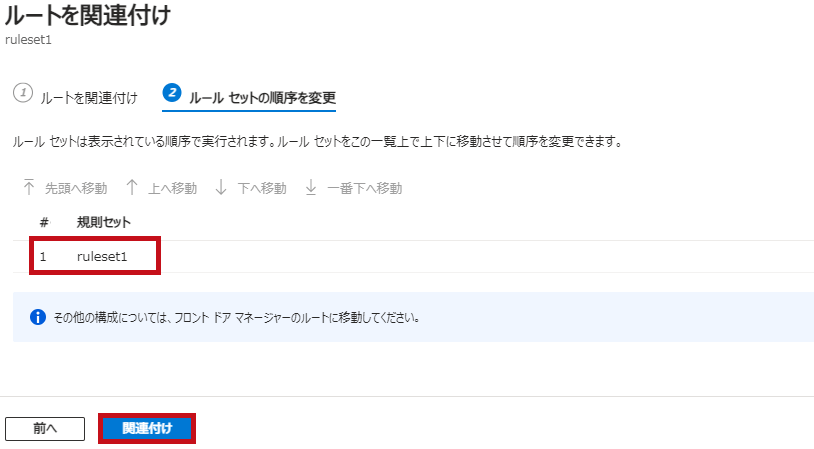

| ルールセットをルートに関連付け | |

| ルールセットの画面で”ルートを関連付け”を選択します。 関連付けするエンドポイント名を選択します。 |

|

| ルールセットの順序を選択します。 複数のルールセットを利用した場合の優先順位も設定できます。 関連付けを選択します。 |

|

| ルールセットに関連付けされたルートが表示されます。 |  |

ルール適用状況をログから確認

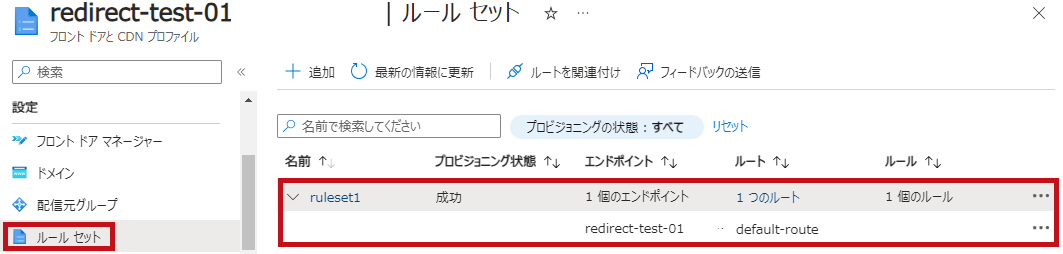

ルートに適用したルールセットの動作を確認します。

※動作確認前にルートのHTTSリダイレクトを外しておきます。

| 動作確認 | |

| ルートの画面でルールセットが適用されている事を確認します。 |  |

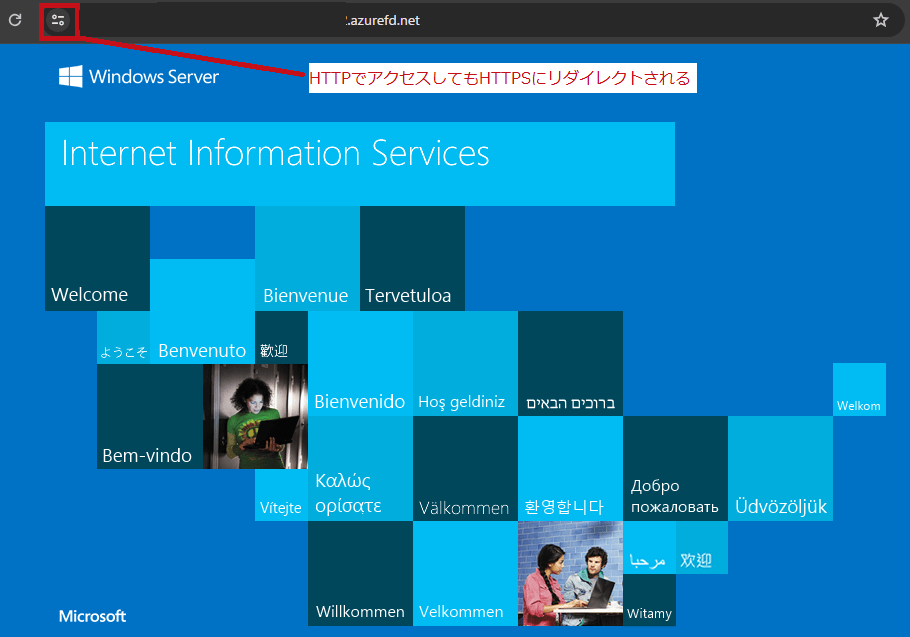

| ブラウザでエンドポイントにアクセスします。 HTTPでアクセスした場合でもHTTSにリダイレクトされる事が確認できます。 |

|

|

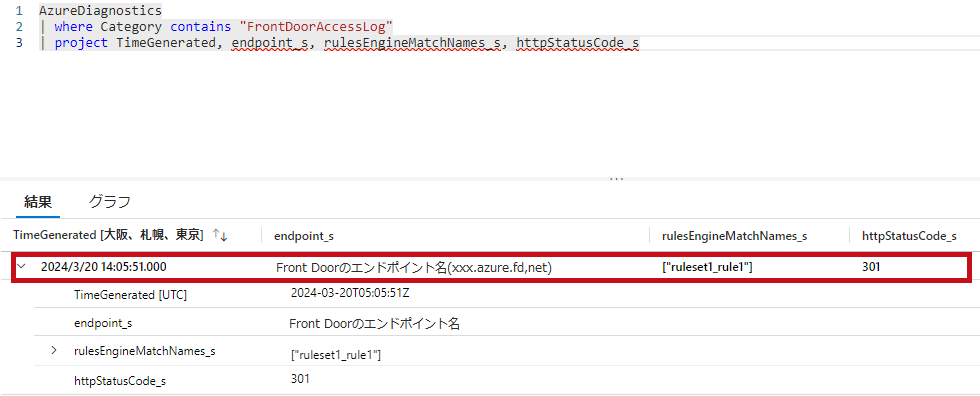

Azure Front Doorの診断設定をしておくとルール適用のログが確認できます。 |

|

Azure Front Doorのログ確認についてはこちらに纏めています。

ルールは複数組み合わせて利用できる

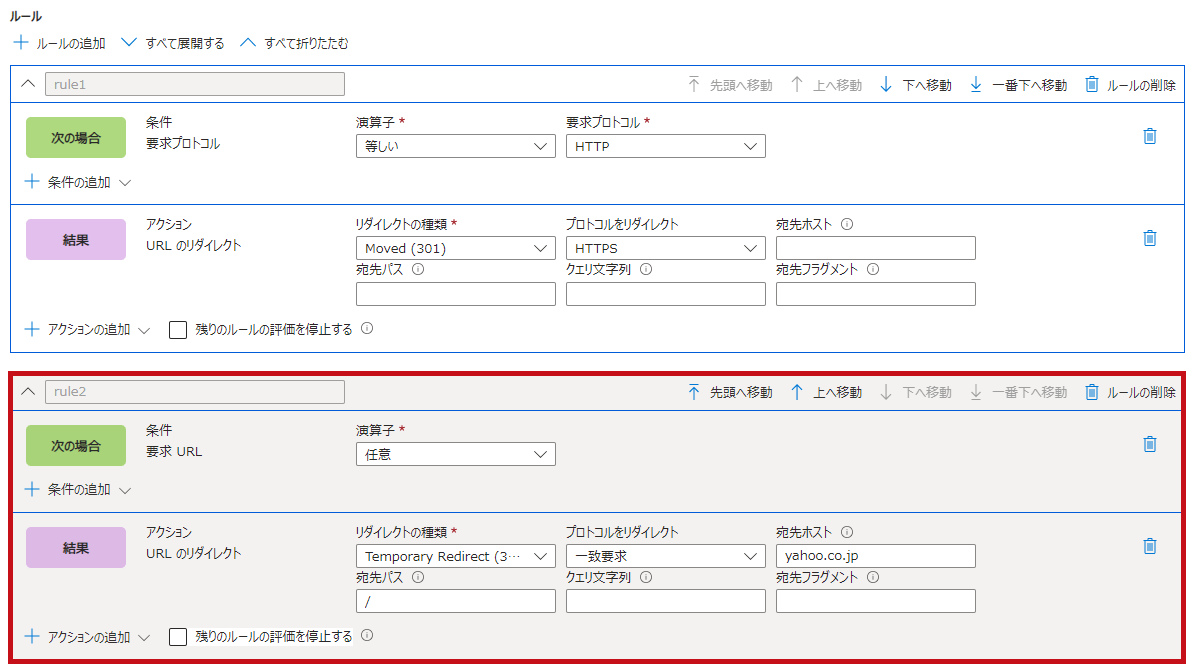

作成したルールセットにルールを追加してみます。

サンプルではアクセスをyahoo.co.jpにリダイレクトしています。

-

- HTTPでエンドポイントへアクセスが来た場合はrule1と2が適用される

- HTTPSでエンドポイントへアクセスが来た場合はrule2のみが適用される

| ルールを複数に適用する事が出来ます。 | |

| rule2を追加しています。 yahoo.co.jpへリダイレクトさせています。 リダイレクトの種類にはTemporary Redirect(307)を指定してます。 |

|

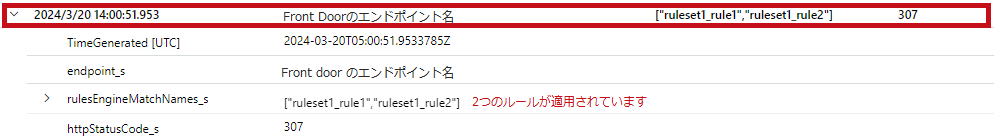

| HTTPでフロントエンドにアクセスした際のログです。 rule1とrule2が適用されている事が確認できます。 |

|

※条件に合致したルールのみがログに表示されます。httpsでエンドポイントにアクセスした場合はrule2のみが条件に合致します。この場合ログにもrule2のみが表示されます。

最後に

Azure Front Doorのルールセット(ルール)設定について確認してみました。

今回はHTTPSへのリダイレクトを例に設定方法を確認してみました。

色々な条件を組み合わせて利用できるため非常に便利な機能かと思います。

引き続き色々試してみたいと思います。

Azure Front Doorのルート設定でのHTTPリダイレクト設定についてはこちらに纏めています。