Web Application Firewallポリシー(WAF)の作成からFront Doorへの適用手順

Azure Front DoorへのWeb Application Firewallポリシー(WAF)適用手順を纏めてみました。

-

- StandardからPremiumへアップグレード

- セキュリティポリシーの追加(PremiumとStandard)

- Web Application Firewall(WAF)ポリシー(フロンドアWAFポリシー)のデプロイ

- Web Application Firewall(WAF)ポリシーのAzure Front Doorエンドポイントへ割り当て

- 防止モードと検知モードの切り替え

Azure Front DoorでWAFを利用する

Azure Web Application Firewall(WAF)とは

Azure Web アプリケーション ファイアウォール(公式サイト)

Webアプリケーションの前に配置され脆弱性を悪用した攻撃を検出・低減する対策です。

悪意のある攻撃や一般的な Web 脆弱性 (SQL インジェクション、クロスサイト スクリプティングなど) などに対応します。

Webアプリケーション自体に手を入れる事無く利用できます。

AzureではAzure Front DoorやAzure Application Gatewayと組み合わせて使用する事が可能です。

今回はAzure Front DoorでのWeb Application Firewall(WAF)について纏めます。

PremiumにはWeb Application Firewall(WAF)が含まれている

Azure Front DoorにはStandardとPremiumがあります。

価格モデルの比較(Azure Front Door レベル間の価格を比較する)

Premiumを利用するとWeb Application Firewall(WAF)を無料で利用出来ます。

※クラシックでも利用可能ですが今回は割愛します。

Azure Front Doorをデプロイ

Azure Front Doorのリソースデプロイ手順についてはこちらに纏めています。

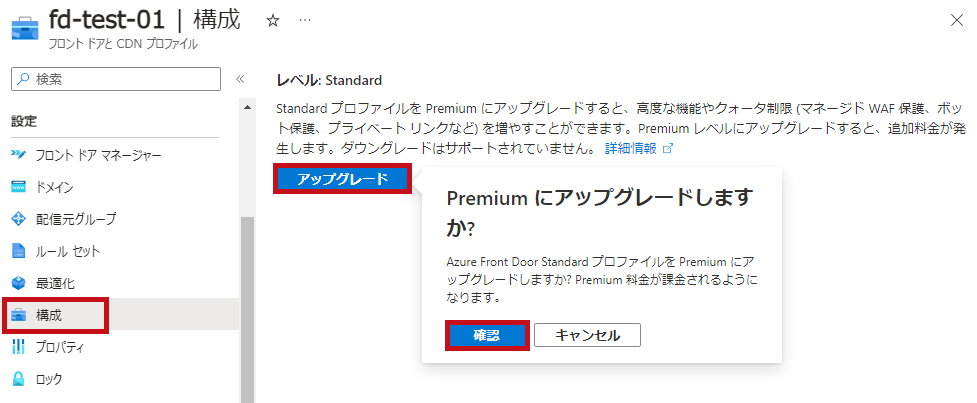

Premiumにアップグレード

Standardで作成したAzure Front DoorをPremiumにアップグレードします。

| Premiumにアップグレード | |

|

左側のメニューで構成を選択します。 |

|

|

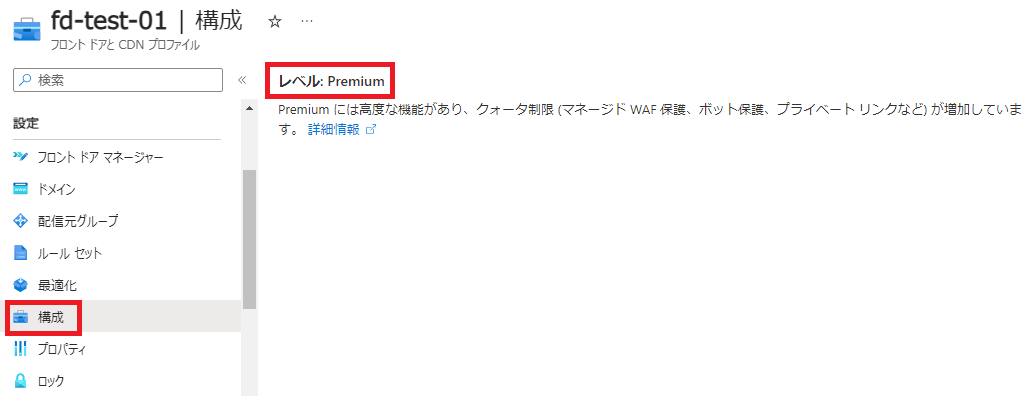

しならくするとPremiumにアップグレードされます。 |

|

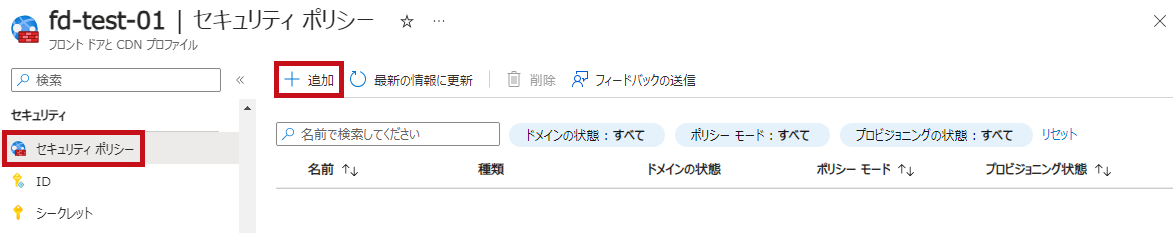

セキュリティポリシーの追加

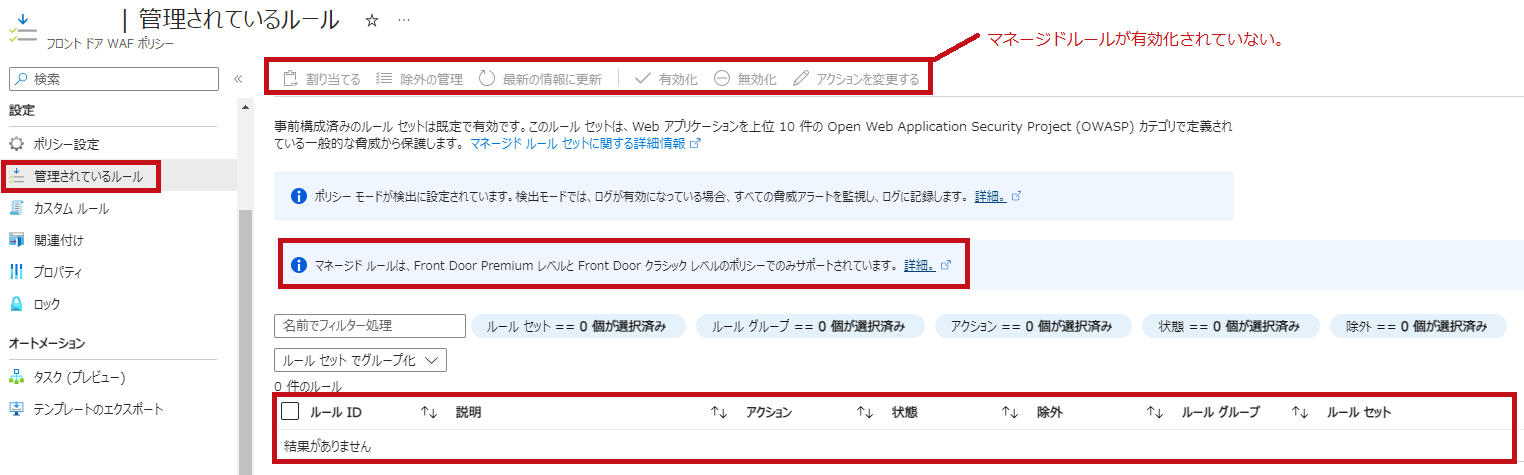

Web Application Firewall(WAF)を利用する為にはセキュリティポリシーを追加する必要があります。

Web Application Firewallの割り当てはドメイン(エンドポイント)に対して行います。

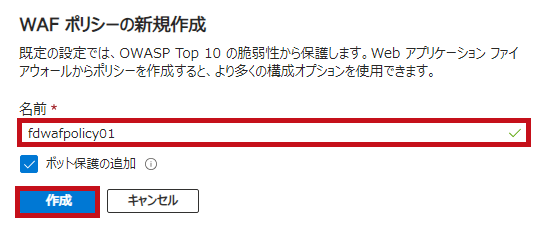

セキュリティポリシー名はfd-security-policy-01としています。

Web Application Firewall(WAF)ポリシー名はdwafpolicy01としています。

| セキュリティポリシーの追加 | |

|

左側のメニューでセキュリティポリシーを選択します。 |

|

|

セキュリティポリシー名や割り当てるドメインを選択します。 |

|

|

WAFポリシー名を追加し作成します。 ※ボット保護の追加にチェックを入れるとBotManagerRuleSetが有効になります。 |

|

|

保存を選択します。 |

|

Web Application Firewallポリシー

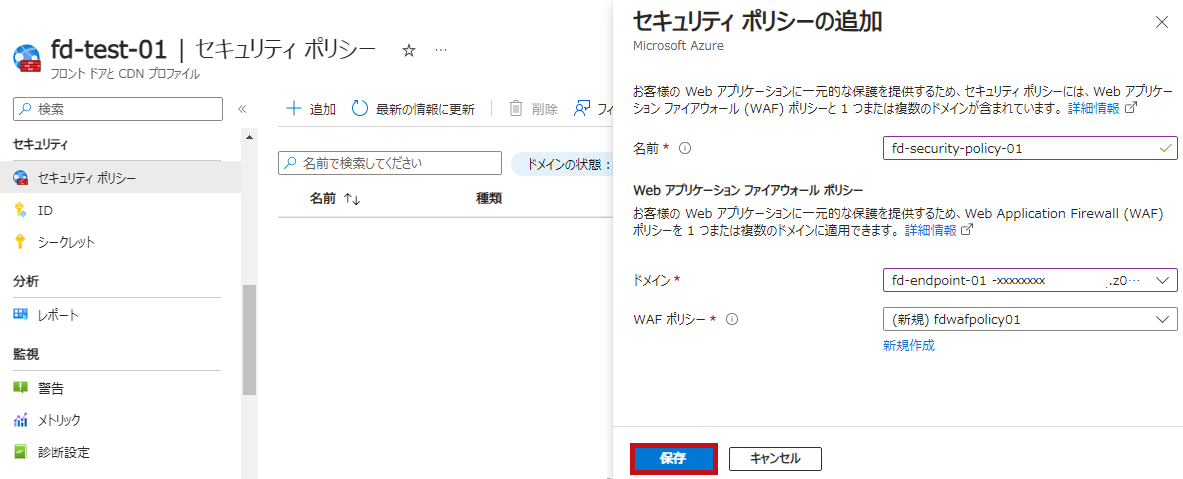

セキュリティポリシーの追加が完了するとWeb Application Firewallポリシーが新規作成されています。

| Web Application Firewallポリシー | |

|

フロンドアWAFポリシーが作成されている事が確認出来ます。 |

|

|

エンドポイントドメインにWeb Application Firewallポリシーが割り当てられている事が分かります。 |

|

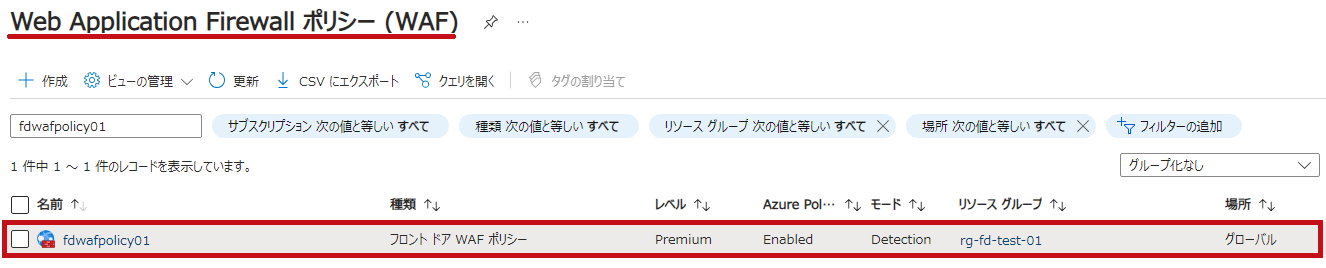

Azure Front Door Standardの場合

Azure Front Door Standardでもセキュリティポリシーの割り当ては可能です。

マネージドルールは無効化された状態でWeb Application Firewallポリシーのリソースが作成されます。

| Web Application Firewallポリシー | |

|

マネージドルールが無効な状態となっています。 |

|

※カスタムルールの設定やポリシー設定は出来ます。

—広告—

Web Application Firewallポリシー作成して割り当て

Web Application Firewallポリシーの作成

個別にWeb Application Firewallポリシー(フロンドアWAFポリシー)を作成してAzure Front Doorに割り当てる事も出来ます。

Web Application Firewallポリシー(フロンドアWAFポリシー)を作成します。

Web Application Firewall(WAF)ポリシー名はdwafpolicy02としています。

-

- 基本設定:適用対象リソース(Front Door、Application Gateway)やポリシーモード

- 管理されているルール:適用するマネージメントルールセット

- ポリシー設定:ルール合致時のレスポンス(表示画面や応答コード)

- カスタムルール:ユーザー自身が作成するルール

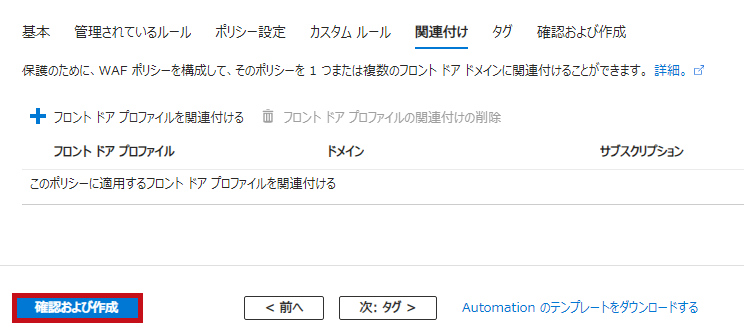

- 関連付け:適用対象のリソース作成

- タグ:リソースに割り当てるタグ

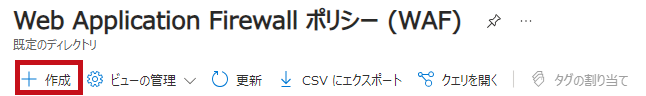

| Web Application Firewallポリシー作成 | |

|

Web Application Firewallポリシーで作成を選択します。 |

|

|

ポリシーは適用対象に合わせてグローバルWAF(Front Door)とリージョンのWAF(Application Gateway)から選択します。 ※フロンドアレベルはStandardやクラシックも選択できます。 |

|

|

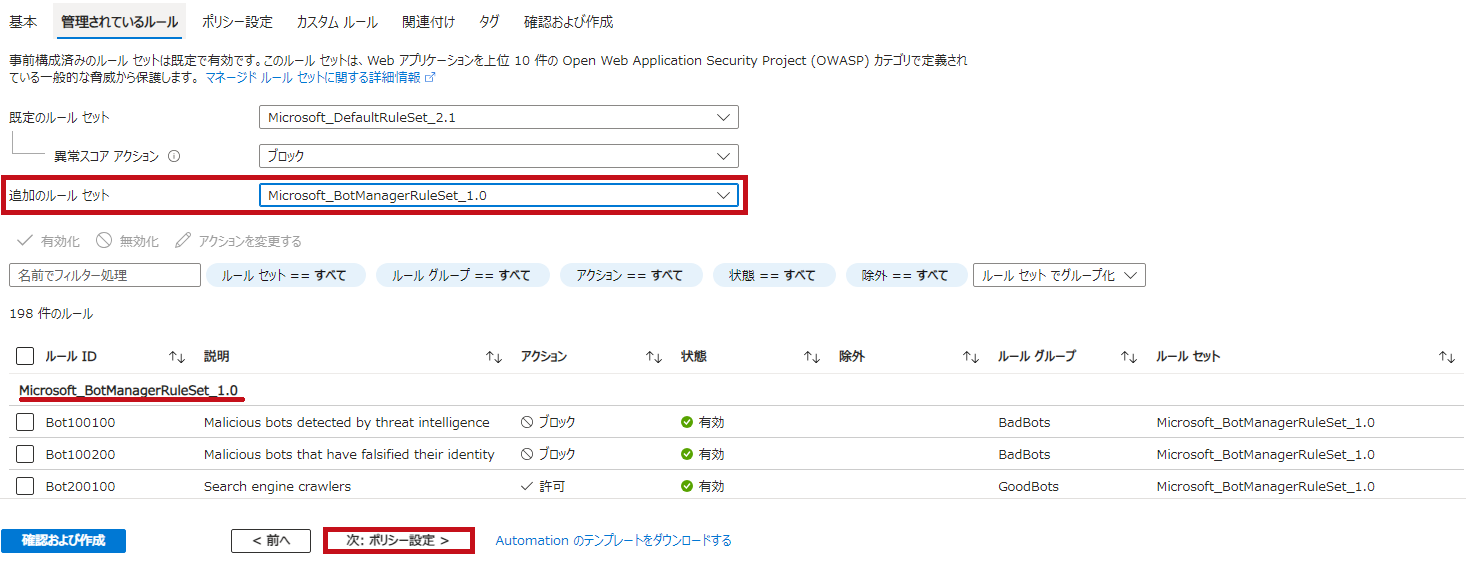

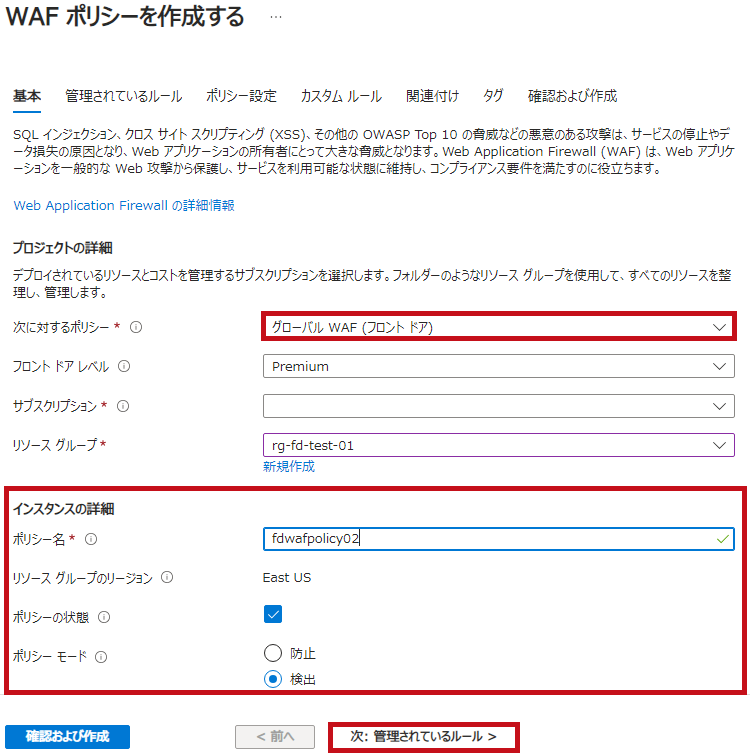

マネージドルールの設定画面です。

|

【DefaultRuleSetを有効化】 |

|

【BotManagerRuleSetを有効化】 |

|

|

ポリシー設定です。 ※ポリシー設定についてはこちらに纏めています。 |

|

|

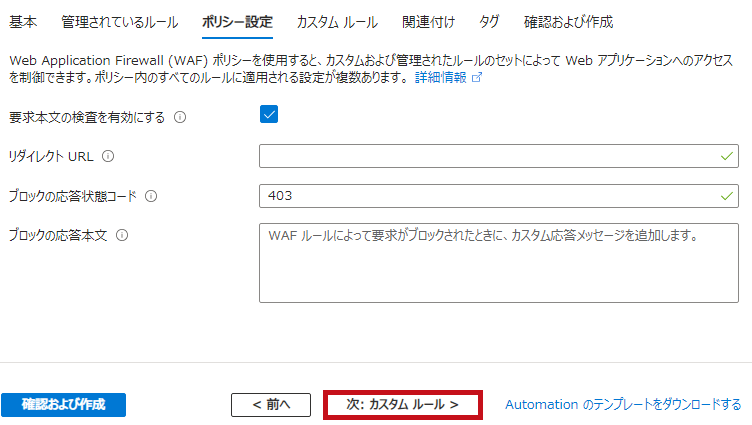

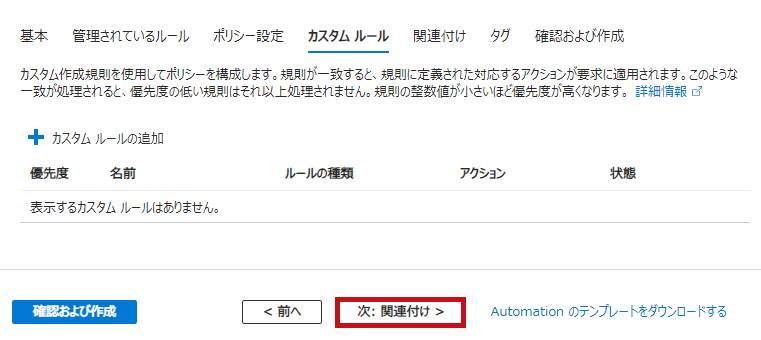

カスタムルールの作成画面です。 ※カスタムルールの作成についてはこちらに纏めています。 |

|

|

関連付けです。 |

|

|

確認画面です。 |

|

WAFポリシーの割り当て

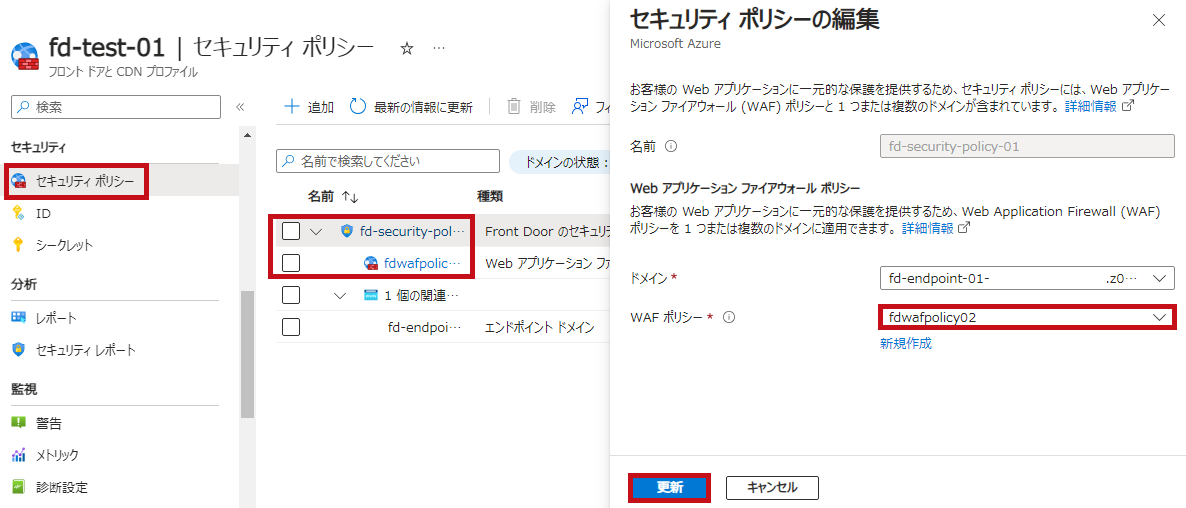

作成したWeb Application Firewallポリシー(フロンドアWAFポリシー)を割り当てます。

セキュリティポリシーで設定します。

| 割り当て | |

|

左側のメニューでセキュリティポリシーを選択します。

|

|

|

|

|

設定内容が表示されます。 |

|

※1つのWeb Application Firewallポリシー(フロンドアWAFポリシー)を複数のエンドポイントドメインに割り当てる事も可能です。

ポリシー設定やカスタムルールの作成

Web Application Firewallポリシー(フロンドアWAFポリシー)でのポリシー設定やカスタムルールの作成についてはこちらに纏めています。

防止モードと検知モードの切り替え

防止モードと検知モードの切り替えはWeb Application Firewallポリシー(フロンドアWAFポリシー)で設定します。

| 防止モードと検知モードの切り替え | |

|

左側のメニューで概要を選択します。 |

|

|

セキュリティポリシーを確認するとポリシー設定が検出(Detection)から防止(Prevention)に変わっています。 |

|

—広告—

最後に

Azure Front DoorへのWeb Application Firewallポリシー(WAF)適用手順を纏めてみました。

Azure Front DoorのセキュリティポリシーはWeb Application Firewallポリシー(WAF)を利用している事が分かりました。

StandardでもWeb Application Firewallポリシー(WAF)が利用可能な事も分かりました。

今後も引き続き色々試してみたいと思います。

Azure Front DoorのWeb Application Firewallポリシー(WAF)ログについてはこちらに纏めています。