Azure Sentinelのアラート発生時にメール送信やクローズ処理を自動実行させる

Azure SentinelはAzure上で提供されるセキュリティ情報イベント管理 (SIEM) およびセキュリティ オーケストレーション自動応答 (SOAR) ソリューションになります。

Azure Monitor(Log Analytics)にログ収集し、マイクロソフト社が持つナレッジに基づくクエリを実行、セキュリティイベント検出、検出時のアクション(プレイブック)まで一元的に行えるサービスになります。

-

- データ収集

- メニューとしてはデータコネクタ

- AADやアクティビティログと言ったAzureだけではなく、イベントログと言ったOSのログからPalo等のNW機器と言った様々なデータソースからLog Analyticsにデータ収集する

- 検知

- メニューとしては分析

- 収集データに対してクエリ(デフォルトで準備されているのもあります。)を実行し合致するイベントがあった時にアラートを作成する

- 調査

- メニューとしてはインシデント

- 影響範囲を特定する

- 対処

- メニューとしてはオートメーション(プレイブック)

- Logic Appで構成され検知したアラートに対しての処理を行う

- データ収集

事前にLogic Appsを準備しておく事でSentinelでアラート発生時にメール送信をしたり、自動でアラートをクローズにしたりすることが出来ます。

今回はアラートの重大度がLowの場合は自動クローズ、それ以外の場合はメール送信するようにしてみました。

少し前にはなりますが、Azure Sentinel自体の設定はこちらでやっております。

Logic Apps(ロジックアプリ)を作成する

Logic Apps(ロジックアプリ)のサービスを作成する

まずロジックアプリのサービス自体を作成します。

| 作成手順 | |

|

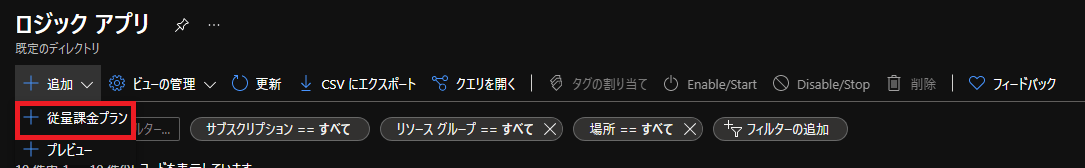

ロジックアプリのメニューで追加(従量課金プラン)を選択します |

|

|

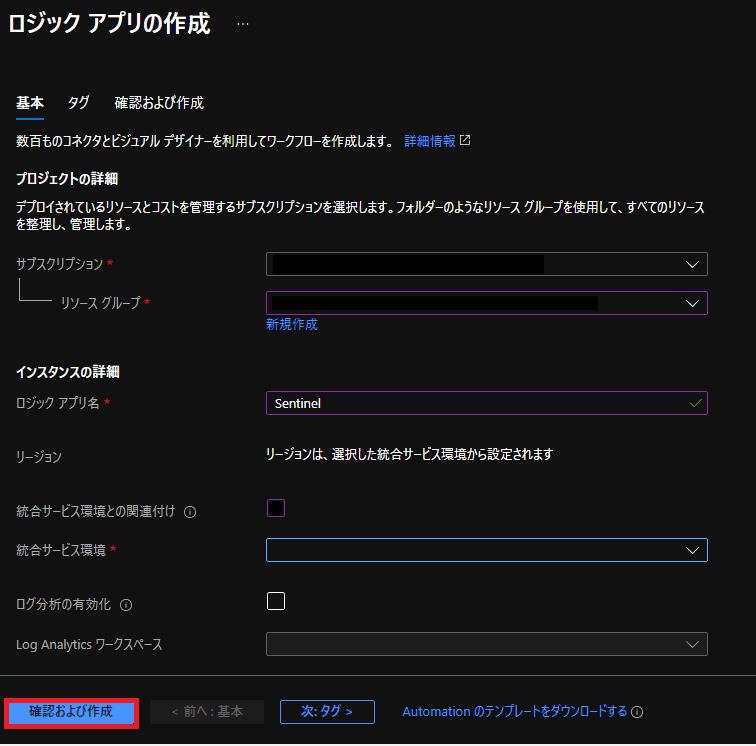

ロジックアプリ作成で設定を行います。

設定する値の入力が完了したら確認および作成をクリックします。 ※今回はSentinelという名前にしてみました。 |

|

|

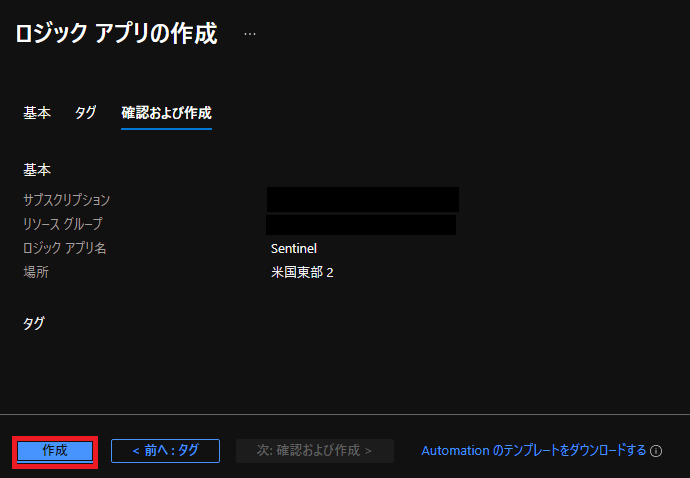

確認画面が表示されますので作成をクリックします。 |

|

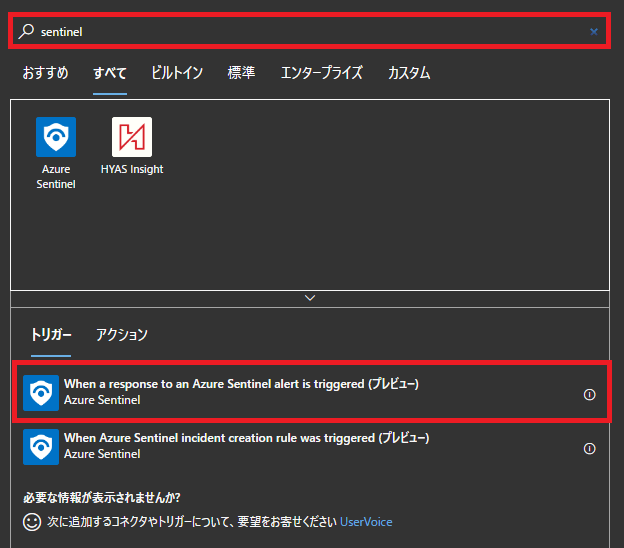

When a response to an Azure Sentinel alert istriggeredのトリガーを作成

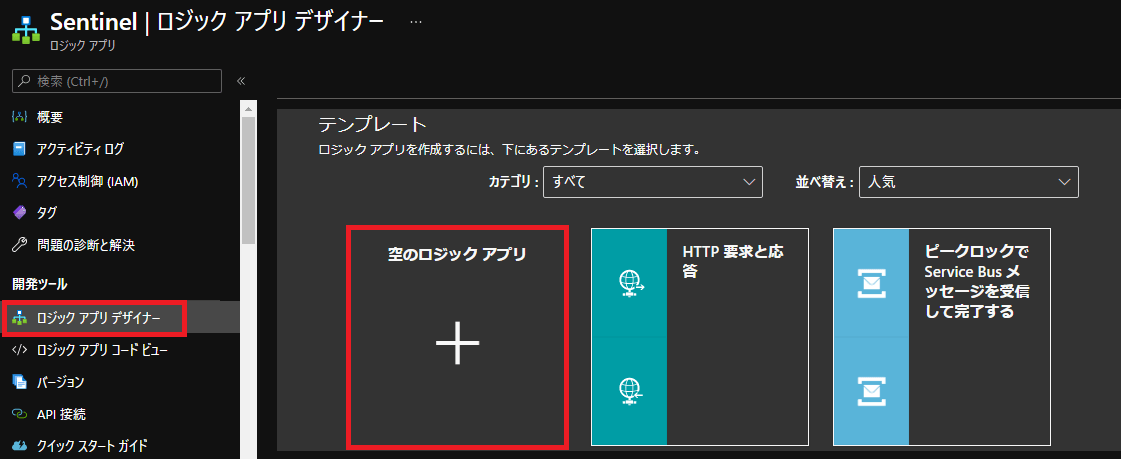

ロジックアプリデザイナーを使って作成していきます。まず最初にトリガーを作成します。今回はAzure Sentinelでアラートが発生した場合になりますので、When a response to an Azure Sentinel alert istriggeredを使用します。

| 作成手順 | |

| ロジックアプリデザイナーで、空のロジックアプリを選択します。 |  |

|

検索欄にsentinelと入力します。 |

|

|

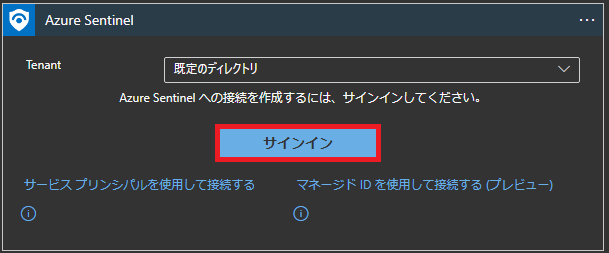

Azureへのサインインを要求されます。サインインをクリックするとAzureへのログイン画面が表示されますのでログインします。 |

|

|

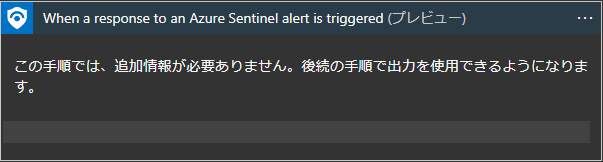

これでトリガーの設定は完了です。 |

|

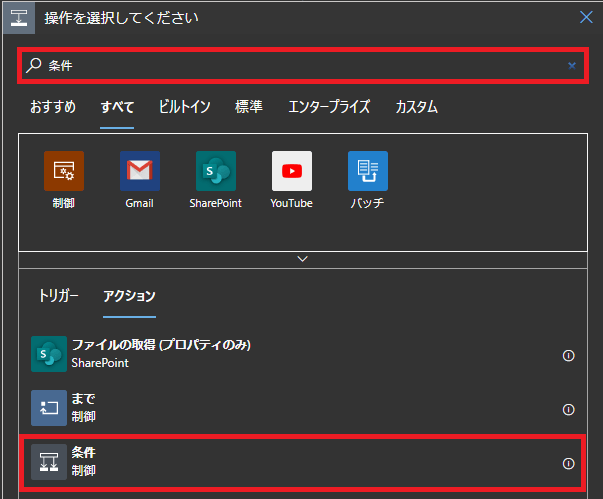

条件のアクションを作成

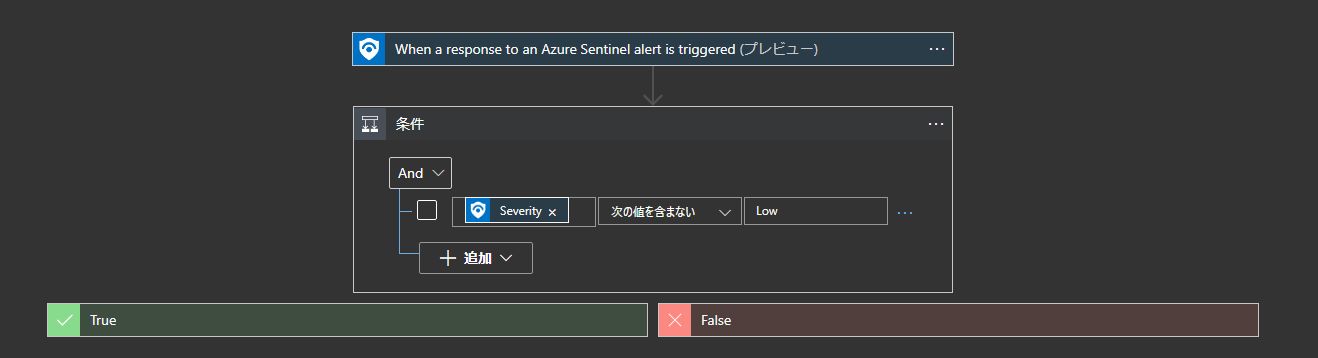

アラート内容に応じて条件判断させる為のトリガーを作成します。今回は重要度がLow以外の場合はメール送信でアラート通知、Lowの場合は自動クローズという設定にします。

| 作成手順 | |

|

検索欄に条件と入力します。 |

|

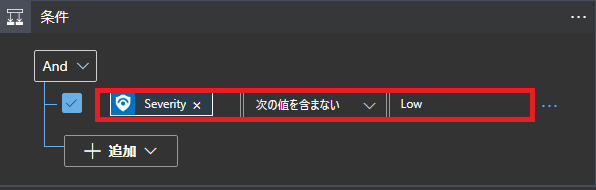

| 条件が表示されます。アラートの重要度で判断するのでSeverityを選択します。条件はLowを含まない場合という設定にしています。 |  |

メール送信(SendGrid)のアクションを作成(Trueの場合)

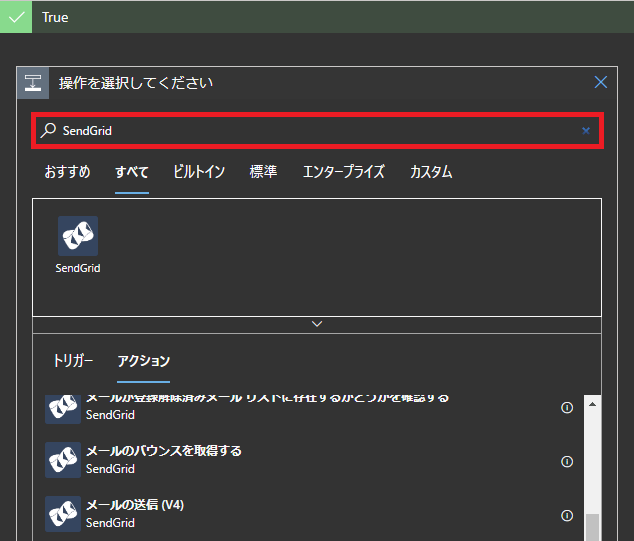

Trueの場合のアクションを作成します。Lowではない場合(重要度がHighの場合等)にはSendGridを使ってメール通知するようにしています。

| 作成手順 | |

|

検索欄にSendGridと入力します。 |

|

|

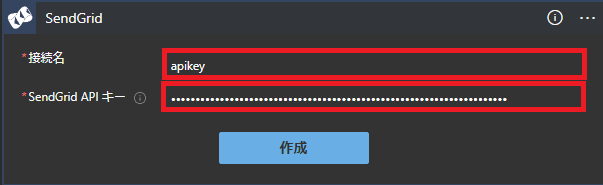

SendGridアカウントの認証設定が表示されます。接続名とSendGrid APIキーを入力します。 |

|

|

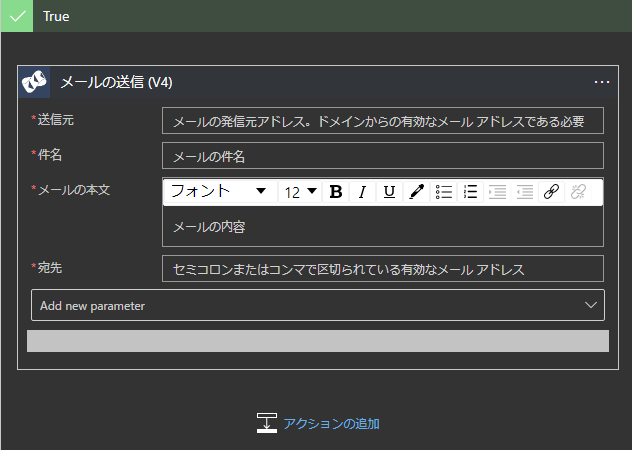

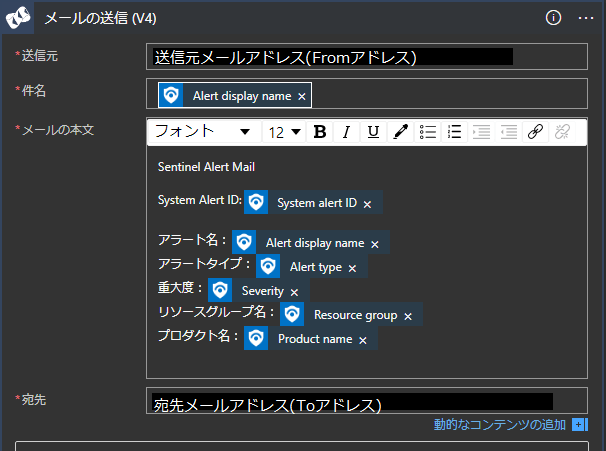

メール送信の設定画面が表示されます。送信元、宛先、件名等を入力します。 |

|

|

|

Change incident status(to be deprecated)のアクションを作成(Trueの場合)

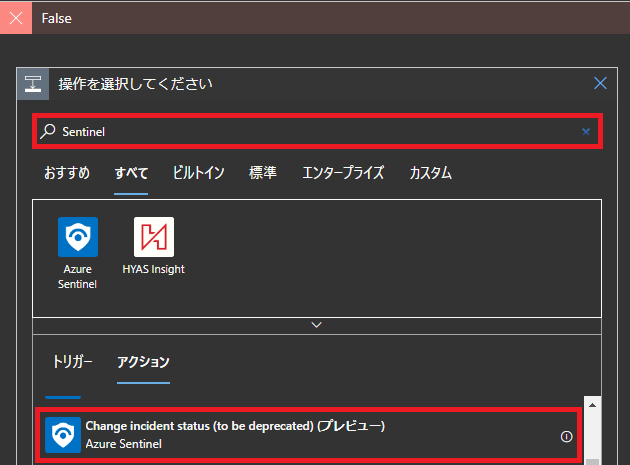

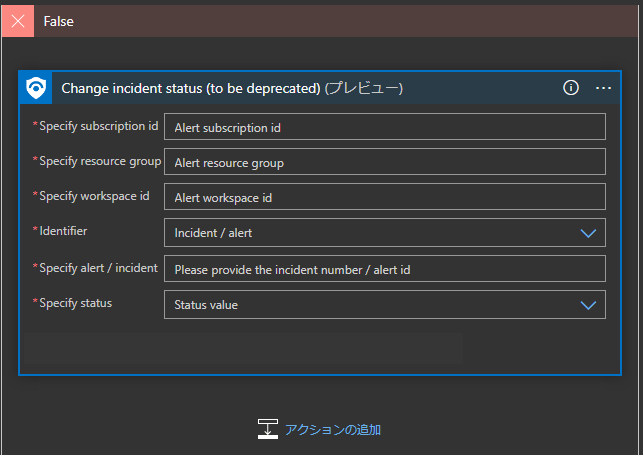

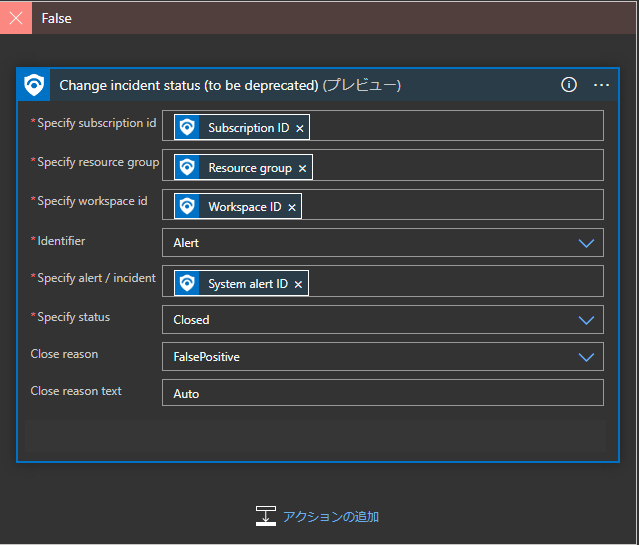

Falseの場合のアクションを作成します。Lowの場合はChange incident status(to be deprecated)を使って自動にクローズするようにしています。

実際のメールサンプル

実際にAzure Sentinelでアラートを検知すると、このようなメールが来る事が確認出来ました。

※Lowしかアラート発生させられなかったので、設定変更してLowのメールも送信するようにしてサンプルを作ってみました。

| アラートメールサンプル | ||

|

【Subject】 Suspicious Resource deployment 【本文】 Sentinel Alert Mail System Alert ID:9XXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXX0 アラート名:Suspicious Resource deployment |